విపత్తు సమయంలో ప్రత్యామ్నాయ కమ్యూనికేషన్ వ్యవస్థగా,LTE ప్రైవేట్ నెట్వర్క్లుచట్టవిరుద్ధమైన వినియోగదారులు డేటాను యాక్సెస్ చేయకుండా లేదా దొంగిలించకుండా నిరోధించడానికి మరియు వినియోగదారు సిగ్నలింగ్ మరియు వ్యాపార డేటా యొక్క భద్రతను రక్షించడానికి బహుళ స్థాయిలలో విభిన్న భద్రతా విధానాలను అనుసరించండి.

భౌతిక పొర

●లైసెన్స్ లేని ఫ్రీక్వెన్సీ బ్యాండ్తో పరికరాల యాక్సెస్ను భౌతికంగా వేరుచేయడానికి అంకితమైన ఫ్రీక్వెన్సీ బ్యాండ్లను అడాప్ట్ చేయండి.

●వినియోగదారులు ఉపయోగిస్తున్నారుIWAVE వ్యూహాత్మక lte పరిష్కారంచట్టవిరుద్ధమైన పరికర యాక్సెస్ను నిరోధించడానికి మొబైల్ ఫోన్లు మరియు UIM కార్డ్లు.

నెట్వర్క్ లేయర్

●UE మరియు నెట్వర్క్ మధ్య రెండు-మార్గం ప్రమాణీకరణను సాధించడానికి మైలేనేజ్ అల్గోరిథం మరియు ఐదు-టుపుల్ ప్రమాణీకరణ పారామితులు ఉపయోగించబడతాయి.

టెర్మినల్ నెట్వర్క్ను యాక్సెస్ చేసినప్పుడు, చట్టవిరుద్ధమైన వినియోగదారులను యాక్సెస్ చేయకుండా నిరోధించడానికి నెట్వర్క్ టెర్మినల్ను ప్రమాణీకరిస్తుంది.అదే సమయంలో, ఫిషింగ్ నెట్వర్క్కు ప్రాప్యతను నిరోధించడానికి టెర్మినల్ నెట్వర్క్ను కూడా ప్రమాణీకరిస్తుంది.

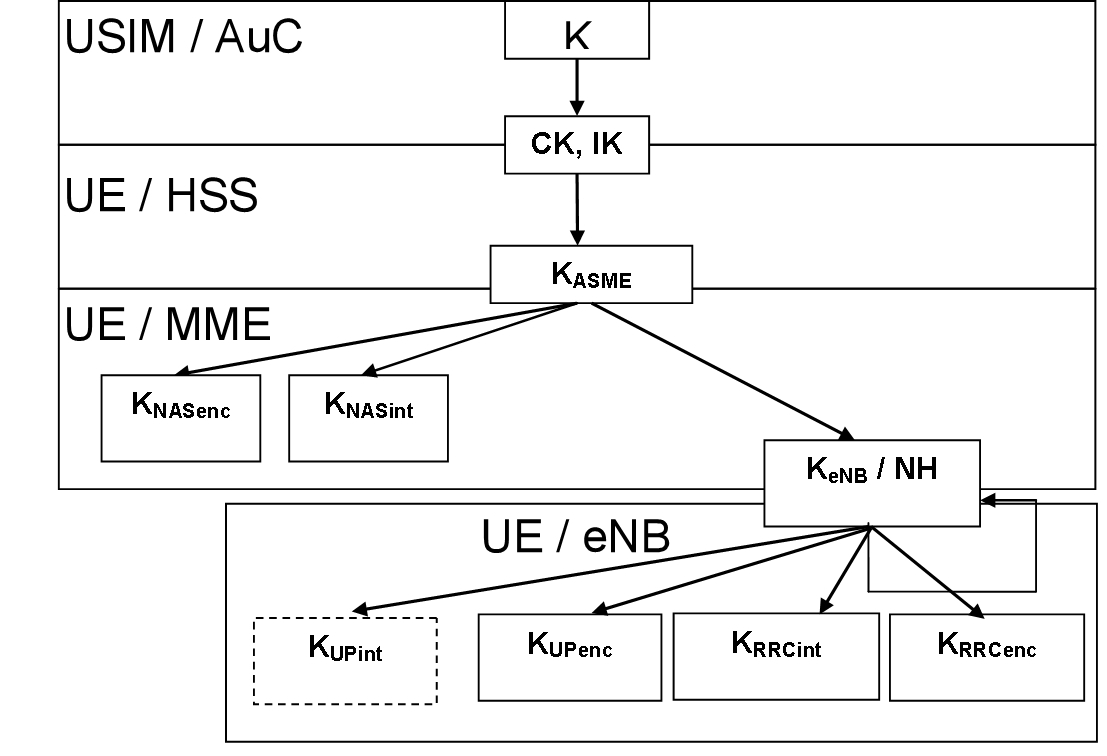

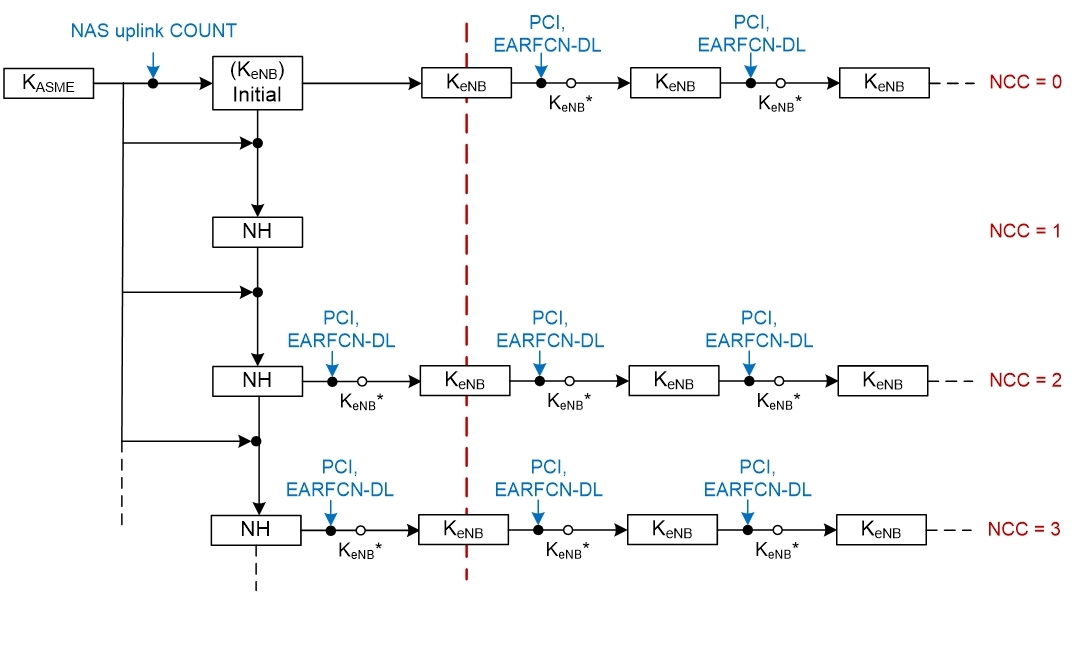

మూర్తి 1: కీ జనరేషన్ అల్గోరిథం

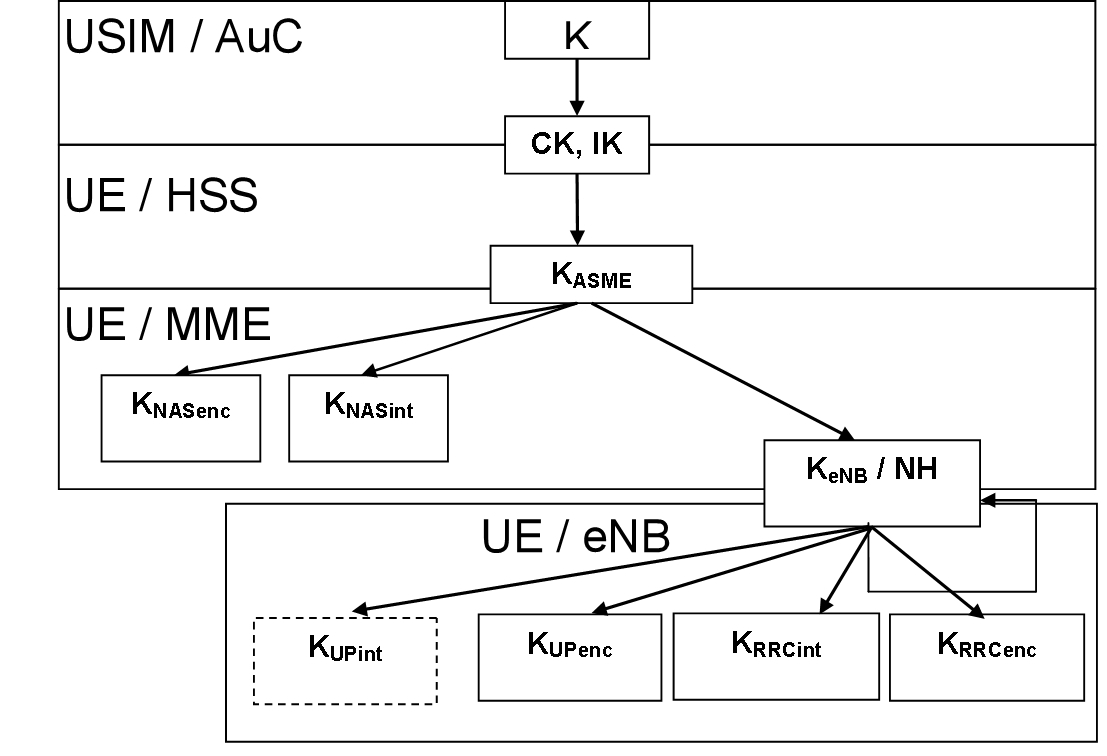

మూర్తి 2: ప్రామాణీకరణ పారామితుల డిపెండెన్సీలు

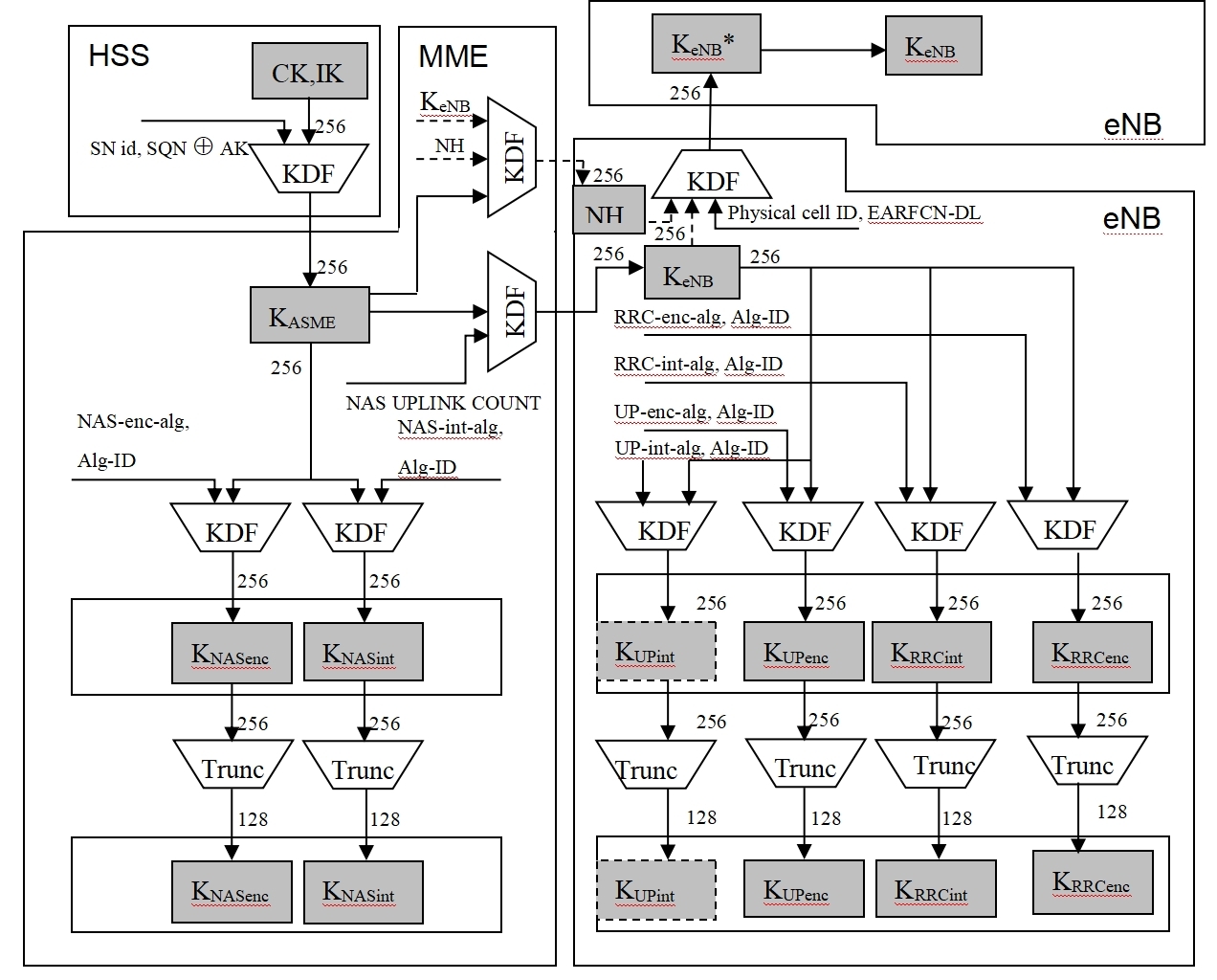

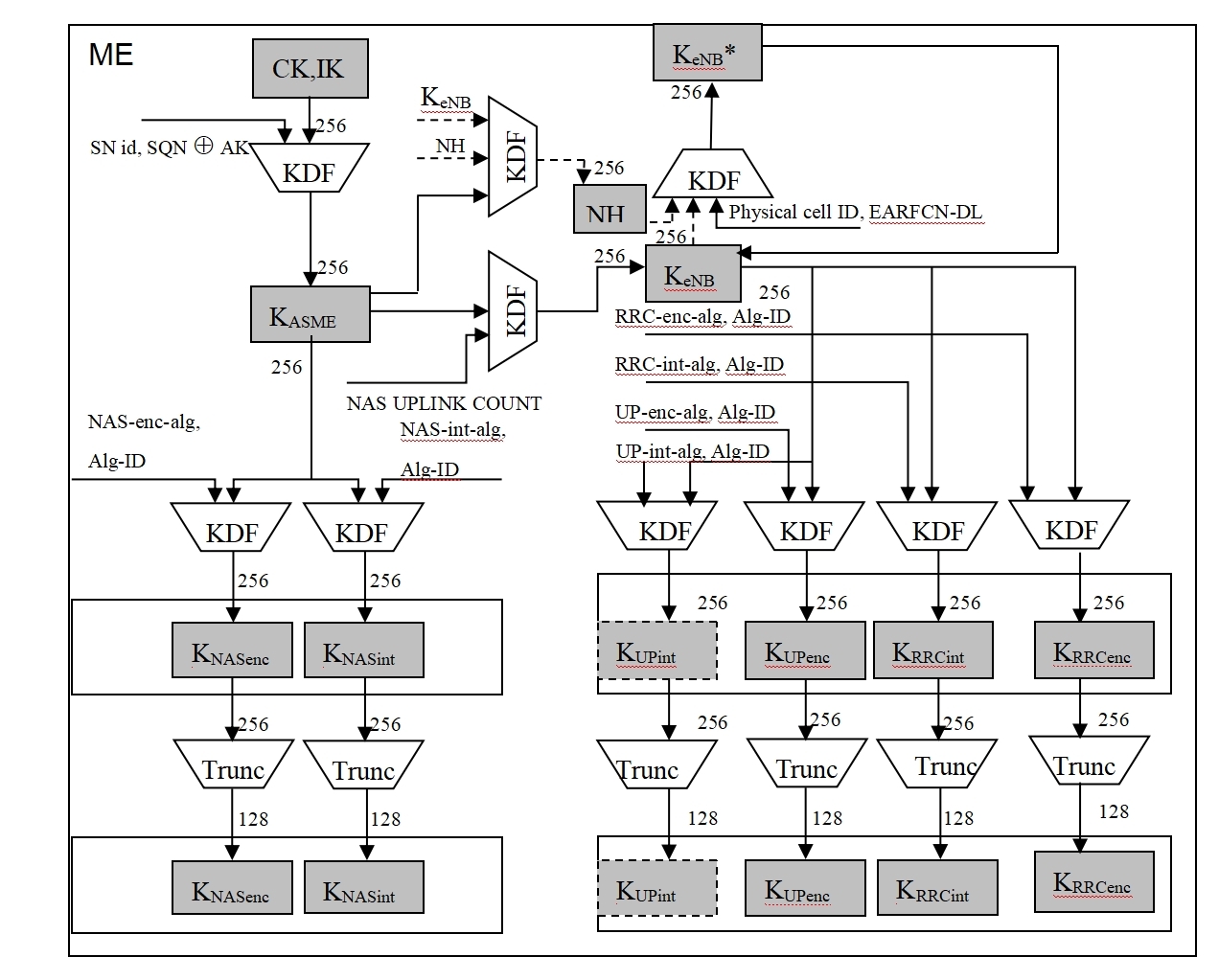

●ఎయిర్ ఇంటర్ఫేస్ సిగ్నలింగ్ సందేశాలు సమగ్రత రక్షణ మరియు ఎన్క్రిప్షన్కు మద్దతు ఇస్తాయి మరియు వినియోగదారు డేటా కూడా ఎన్క్రిప్షన్కు మద్దతు ఇస్తుంది.సమగ్రత మరియు గుప్తీకరణ రక్షణ అల్గారిథమ్ 128-బిట్ పొడవు కీని ఉపయోగిస్తుంది మరియు అధిక భద్రతా బలాన్ని కలిగి ఉంటుంది.దిగువ మూర్తి 3 ప్రామాణీకరణ-సంబంధిత పారామితుల ఉత్పత్తి ప్రక్రియను చూపుతుంది, దీనిలో HSS మరియు MME రెండూ వ్యూహాత్మక lte నెట్వర్క్ యొక్క అంతర్గత క్రియాత్మక మాడ్యూల్స్.

మూర్తి 3: ప్రైవేట్ నెట్వర్క్ ప్రామాణీకరణ పారామితుల ఉత్పత్తి ప్రక్రియ

మూర్తి 4: టెర్మినల్ ప్రమాణీకరణ పారామితుల ఉత్పత్తి ప్రక్రియ

●ఎప్పుడు అయితే4g lte వైర్లెస్ డేటా టెర్మినల్eNodeBల మధ్య తిరుగుతుంది, స్విచ్లు లేదా మళ్లీ యాక్సెస్లు, మొబైల్ యాక్సెస్ సమయంలో భద్రతను నిర్ధారించడానికి కీలను తిరిగి ప్రామాణీకరించడానికి మరియు నవీకరించడానికి ఇది రీ-ఆథంటికేషన్ మెకానిజంను ఉపయోగించవచ్చు.

మూర్తి 5: మారుతున్నప్పుడు కీ హ్యాండ్లింగ్

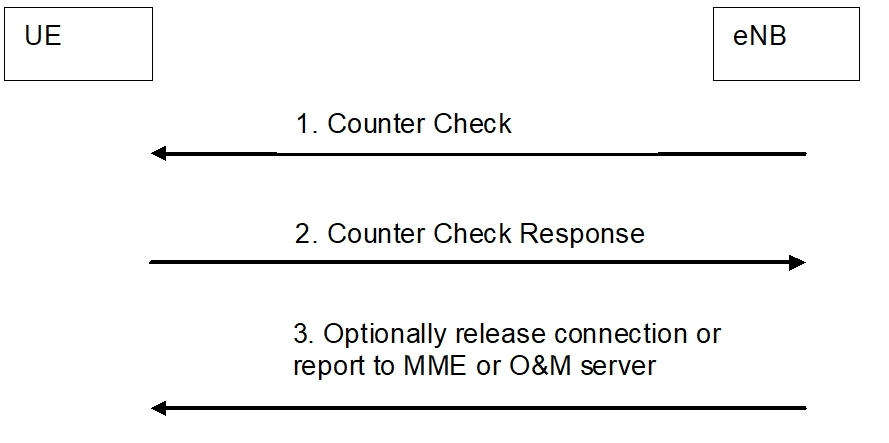

మూర్తి 6: eNB ద్వారా టెర్మినల్స్ యొక్క కాలానుగుణ ప్రమాణీకరణ

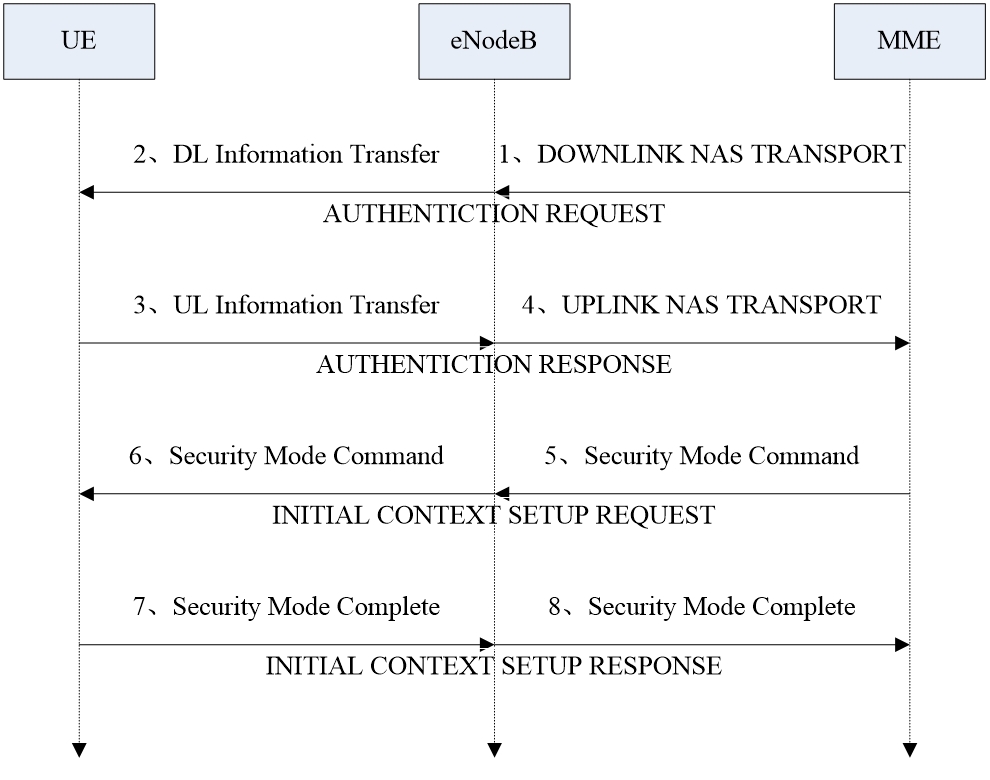

●ప్రమాణీకరణ సిగ్నలింగ్ ప్రక్రియ

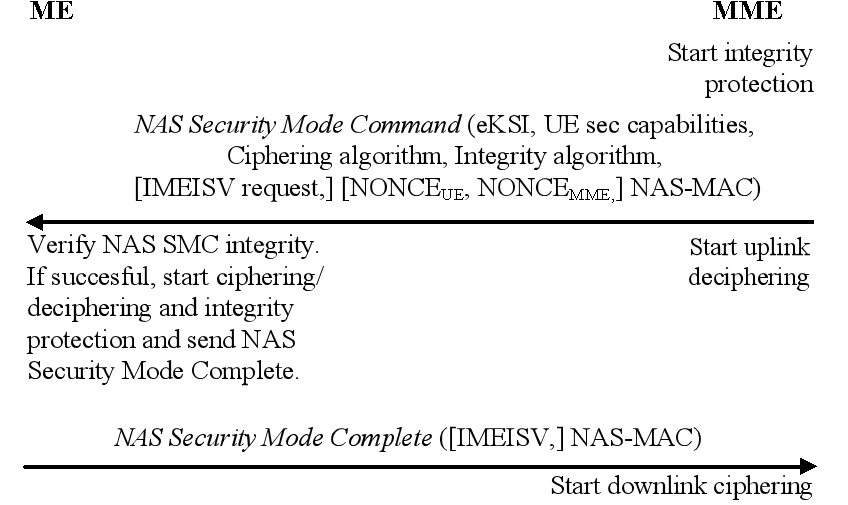

UE కాల్ని ప్రారంభించినప్పుడు, కాల్ చేసినప్పుడు మరియు నమోదు చేసినప్పుడు ప్రామాణీకరణ అవసరం.ప్రామాణీకరణ పూర్తయిన తర్వాత ఎన్క్రిప్షన్/ఇంటిగ్రిటీ ప్రొటెక్షన్ కూడా నిర్వహించబడవచ్చు.UE LTE ప్రైవేట్ నెట్వర్క్ ద్వారా పంపబడిన RAND ఆధారంగా RES (SIM కార్డ్లోని ప్రమాణీకరణ ప్రతిస్పందన పారామితులు), CK (ఎన్క్రిప్షన్ కీ) మరియు IK (ఇంటిగ్రిటీ ప్రొటెక్షన్ కీ)లను గణిస్తుంది మరియు కొత్త CK మరియు IKలను SIM కార్డ్లో వ్రాస్తుంది.మరియు RESని తిరిగి LTE ప్రైవేట్ నెట్వర్క్కు పంపండి.LTE ప్రైవేట్ నెట్వర్క్ RES సరైనదని భావిస్తే, ప్రామాణీకరణ ప్రక్రియ ముగుస్తుంది.విజయవంతమైన ప్రమాణీకరణ తర్వాత, భద్రతా నియంత్రణ ప్రక్రియను అమలు చేయాలా వద్దా అని LTE ప్రైవేట్ నెట్వర్క్ నిర్ణయిస్తుంది.అవును అయితే, ఇది LTE ప్రైవేట్ నెట్వర్క్ ద్వారా ట్రిగ్గర్ చేయబడుతుంది మరియు ఎన్క్రిప్షన్/ఇంటిగ్రిటీ ప్రొటెక్షన్ eNodeB ద్వారా అమలు చేయబడుతుంది.

మూర్తి 7: ప్రమాణీకరణ సిగ్నలింగ్ ప్రక్రియ

మూర్తి 8: సేఫ్ మోడ్ సిగ్నలింగ్ ప్రక్రియ

అప్లికేషన్ లేయర్

●వినియోగదారులు యాక్సెస్ చేసినప్పుడు, చట్టవిరుద్ధమైన వినియోగదారు యాక్సెస్ను నిరోధించడానికి అప్లికేషన్ లేయర్లో భద్రతా ప్రమాణీకరణ అమలు చేయబడుతుంది.

●వినియోగదారు డేటా భద్రతను నిర్ధారించడానికి వినియోగదారు డేటా IPSEC మెకానిజంను ఉపయోగించవచ్చు.

●అప్లికేషన్ సమయంలో సమస్య కనుగొనబడినప్పుడు, సమస్య ఉన్న వినియోగదారు బలవంతంగా డిస్కనెక్ట్ చేయడం మరియు రిమోట్ కిల్లింగ్ వంటి కార్యకలాపాలను షెడ్యూల్ చేయడం ద్వారా ఆఫ్లైన్కి వెళ్లవలసి వస్తుంది.

నెట్వర్క్ భద్రత

●ప్రైవేట్ నెట్వర్క్ వ్యాపార వ్యవస్థ బాహ్య దాడుల నుండి ప్రైవేట్ నెట్వర్క్ రక్షించబడిందని నిర్ధారించడానికి ఫైర్వాల్ పరికరాల ద్వారా బాహ్య నెట్వర్క్కు కనెక్ట్ చేయగలదు.అదే సమయంలో, నెట్వర్క్ ఎక్స్పోజర్ను నిరోధించడానికి మరియు నెట్వర్క్ భద్రతను నిర్వహించడానికి నెట్వర్క్ యొక్క అంతర్గత టోపోలాజీ కవచం మరియు దాచబడుతుంది.

పోస్ట్ సమయం: ఏప్రిల్-25-2024