Som ett alternativt kommunikationssystem under katastrof,LTE privata nätverkanta olika säkerhetspolicyer på flera nivåer för att förhindra olagliga användare från att komma åt eller stjäla data och för att skydda säkerheten för användarsignalering och affärsdata.

Fysiskt lager

●Använd dedikerade frekvensband för att fysiskt isolera tillgången till utrustning med olicensierade frekvensband.

●Användare använderIWAVEs taktiska lte-lösningmobiltelefoner och UIM-kort för att förhindra olaglig åtkomst till enheter.

Nätverkslager

●Milenage-algoritmen och femdubbla autentiseringsparametrar används för att uppnå tvåvägsautentisering mellan UE och nätverket.

När en terminal kommer åt nätverket kommer nätverket att autentisera terminalen för att förhindra olagliga användare från att komma åt.Samtidigt kommer terminalen också att autentisera nätverket för att förhindra åtkomst till nätfiskenätverket.

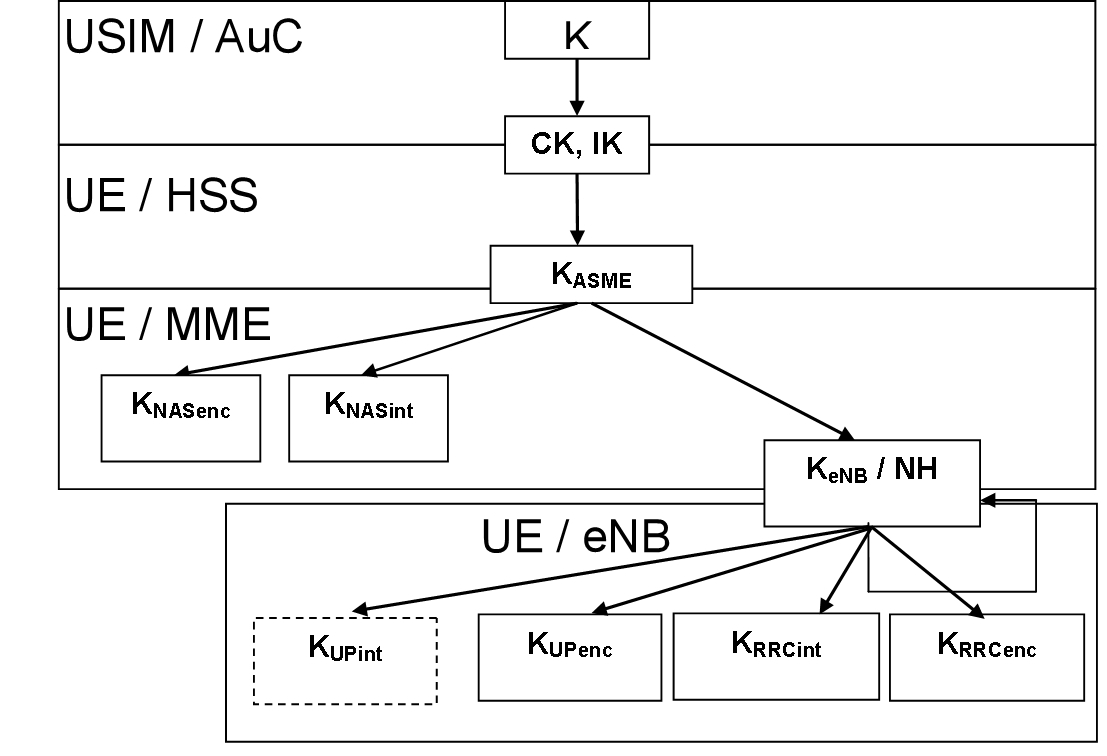

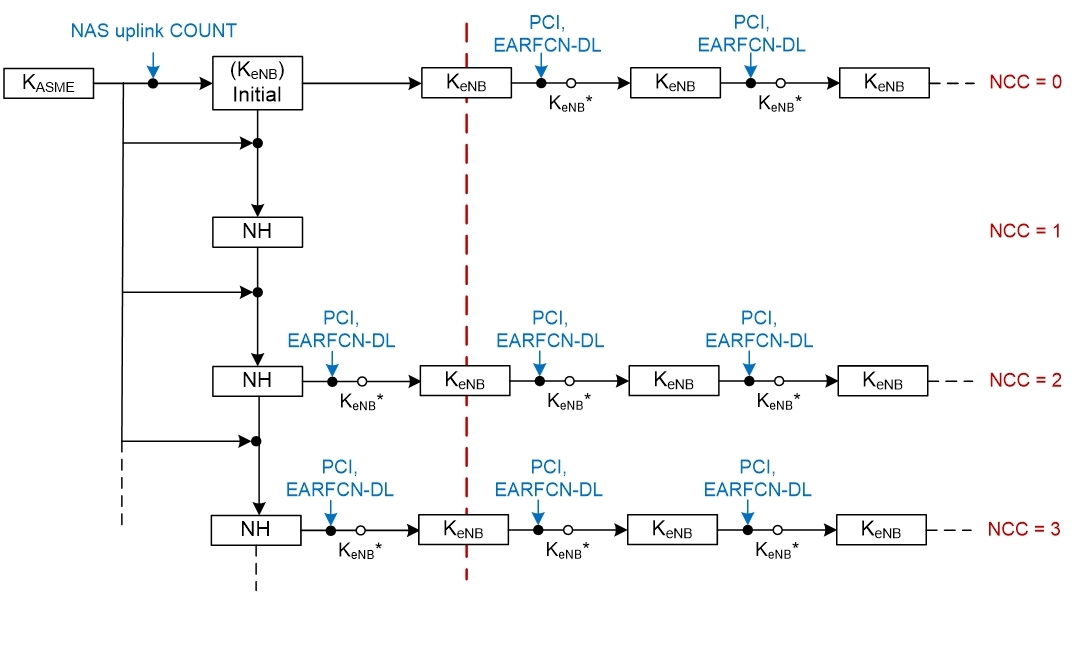

Figur 1: Nyckelgenereringsalgoritm

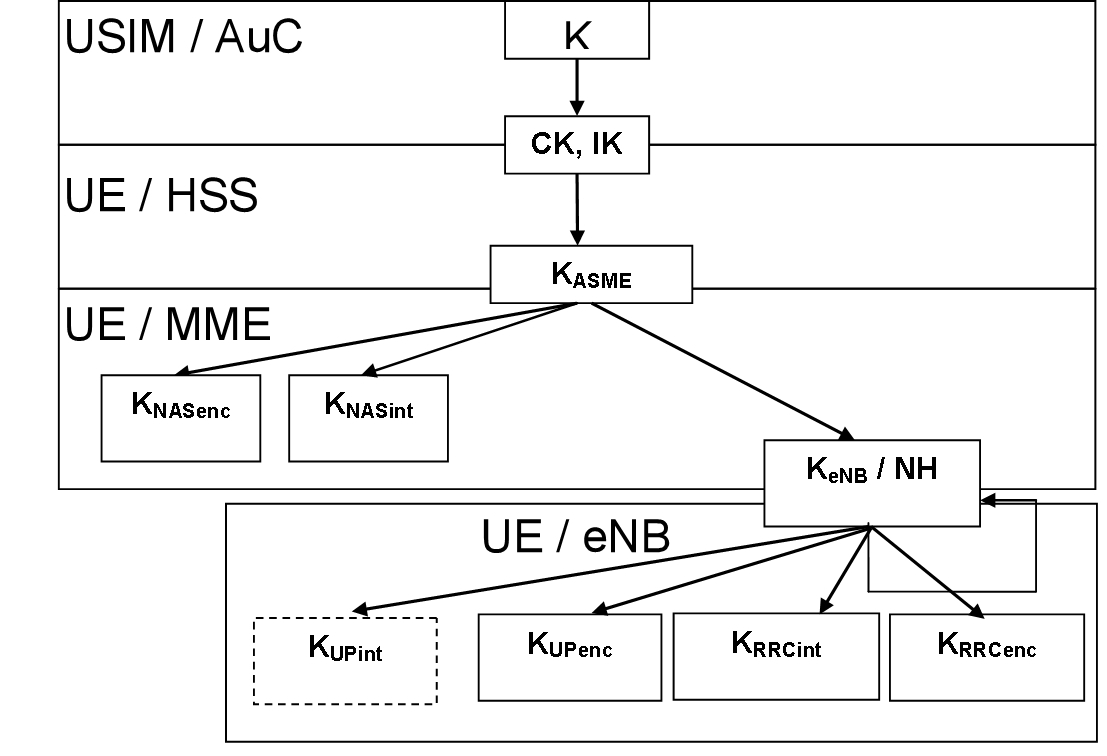

Figur 2: Beroenden av autentiseringsparametrar

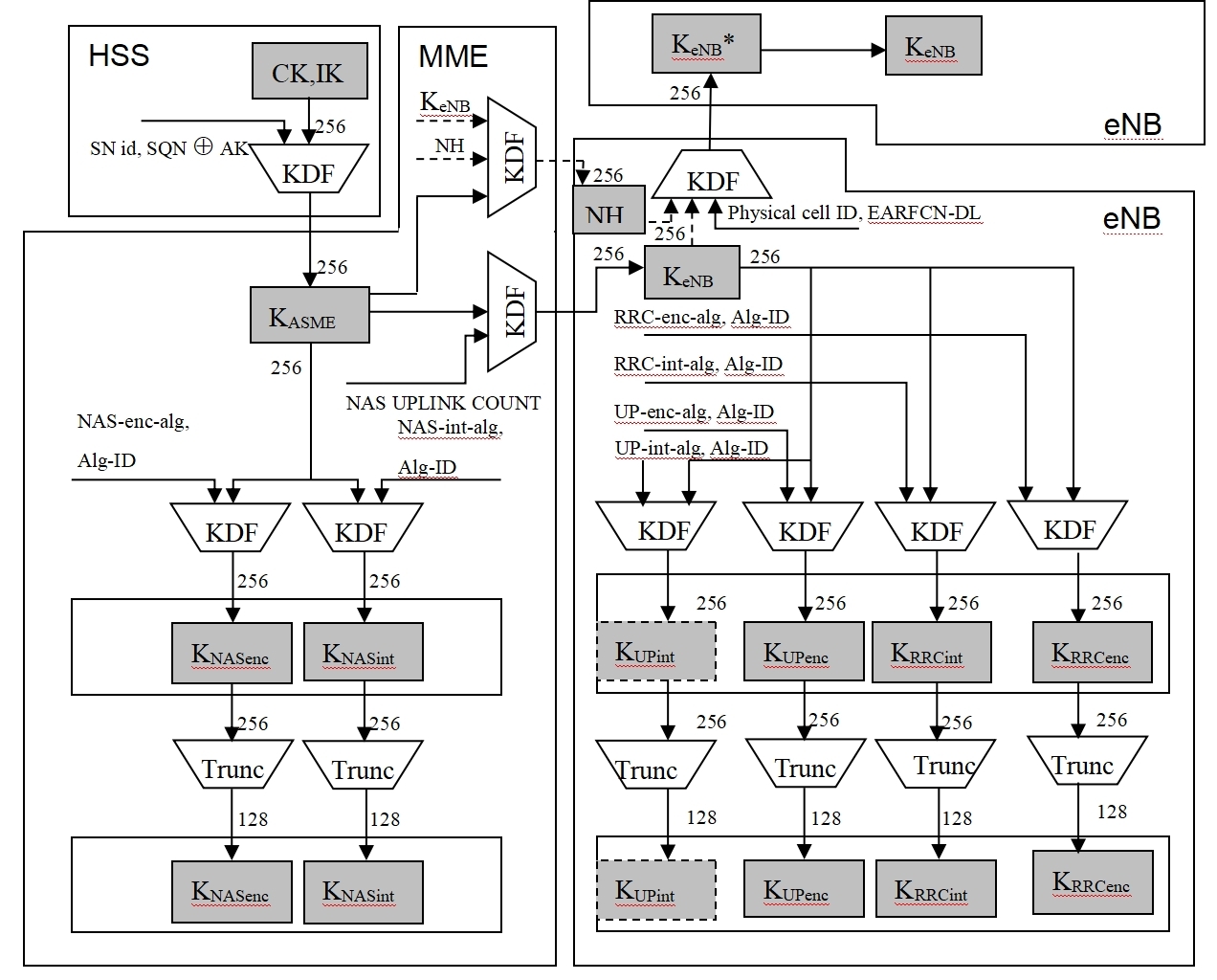

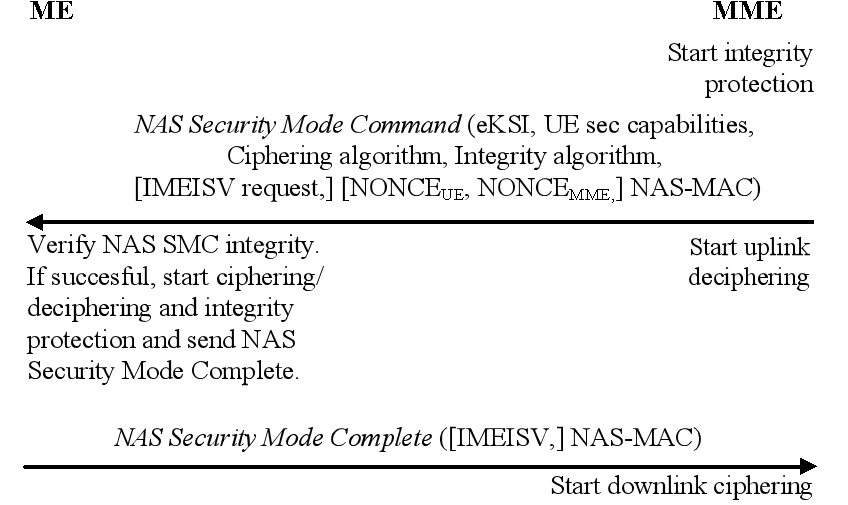

●Luftgränssnittssignaleringsmeddelanden stöder integritetsskydd och kryptering, och användardata stöder också kryptering.Integritets- och krypteringsskyddsalgoritmen använder en 128-bitars nyckel och har hög säkerhetsstyrka.Nedanstående figur 3 visar genereringsprocessen för autentiseringsrelaterade parametrar, där HSS och MME båda är interna funktionsmoduler i det taktiska lte-nätverket.

Figur 3: Genereringsprocess för autentiseringsparametrar för privata nätverk

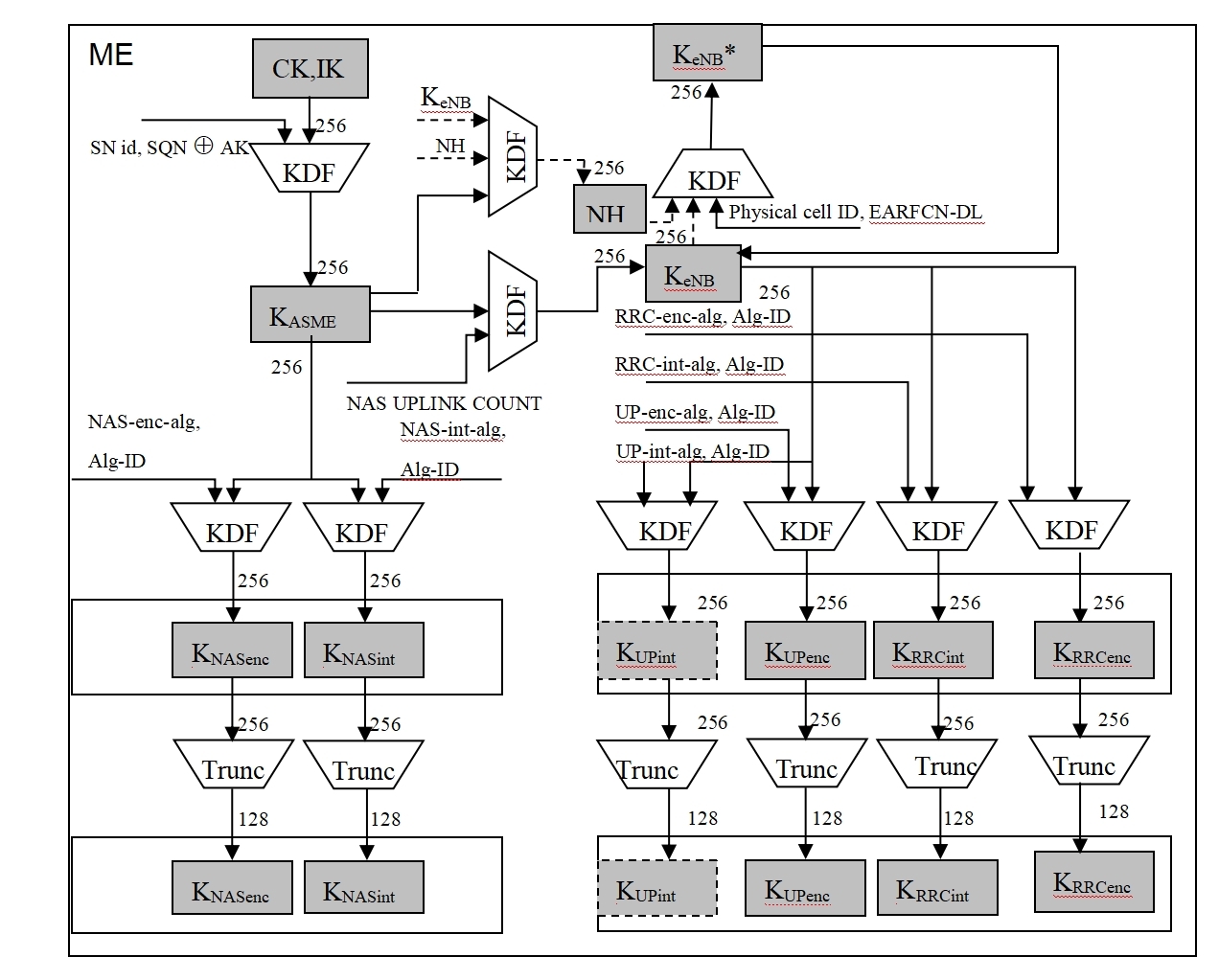

Figur 4: Genereringsprocess för terminalautentiseringsparametrar

●När4g lte trådlös dataterminalroamer, växlar eller återansluter mellan eNodeB:er, kan den använda återautentiseringsmekanismen för att autentisera och uppdatera nycklar för att säkerställa säkerhet under mobil åtkomst.

Bild 5: Nyckelhantering vid byte

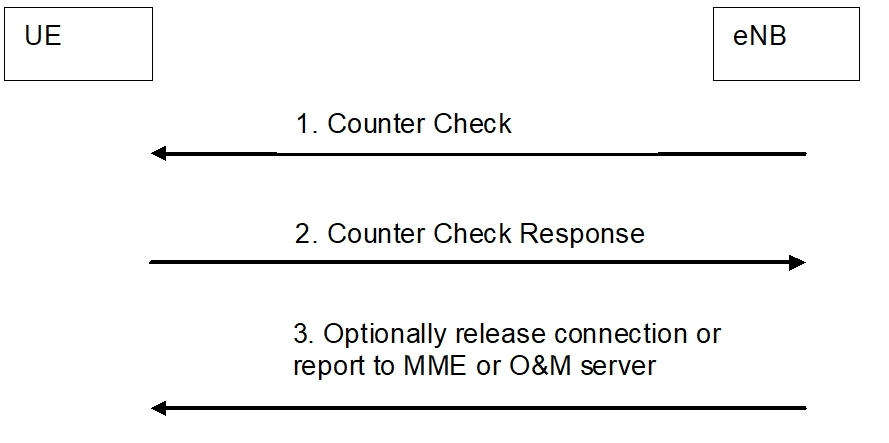

Figur 6: Periodisk autentisering av terminaler med eNB

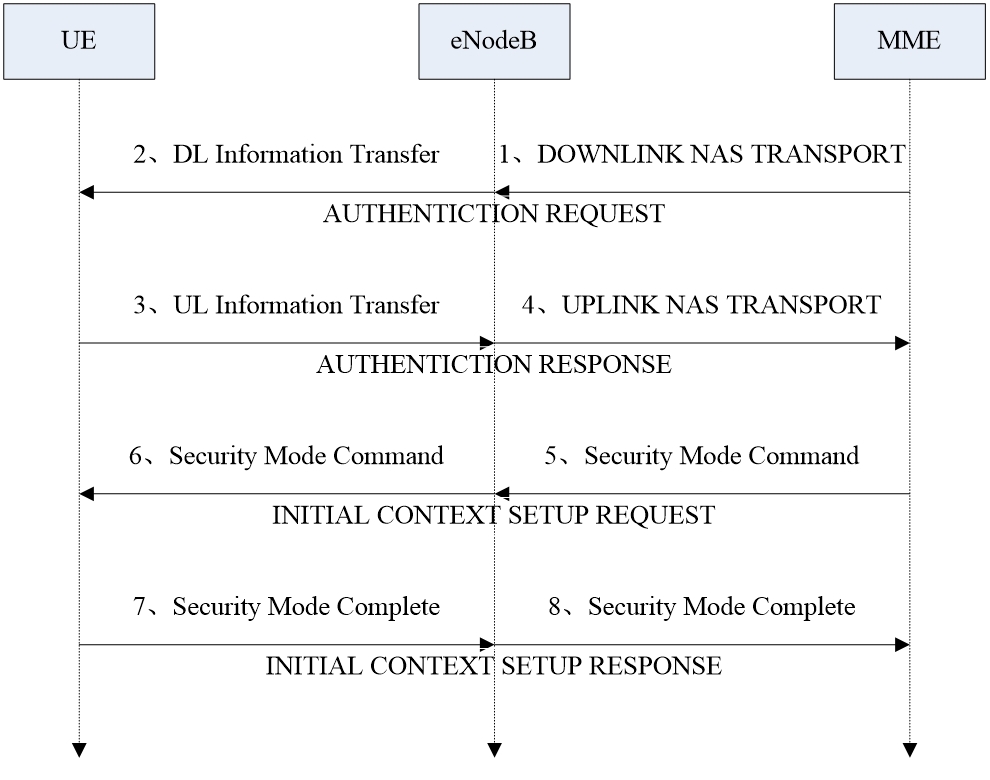

●Process för autentiseringssignalering

Autentisering krävs när UE initierar ett samtal, anropas och registrerar sig.Kryptering/integritetsskydd kan också utföras efter att autentiseringen är klar.UE beräknar RES (autentiseringssvarsparametrar i SIM-kortet), CK (krypteringsnyckel) och IK (integritetsskyddsnyckel) baserat på RAND som skickas av det privata LTE-nätverket, och skriver de nya CK och IK till SIM-kortet.och skicka RES tillbaka till det privata LTE-nätverket.Om det privata LTE-nätverket anser att RES är korrekt avslutas autentiseringsprocessen.Efter framgångsrik autentisering bestämmer det privata LTE-nätverket om säkerhetskontrollprocessen ska utföras.Om ja, utlöses det av det privata LTE-nätverket, och kryptering/integritetsskydd implementeras av eNodeB.

Figur 7: Autentiseringssignaleringsprocess

Figur 8: Process för felsäkert lägessignalering

Applikationslager

●När användare får åtkomst implementeras säkerhetsautentisering i applikationslagret för att förhindra olaglig användaråtkomst.

●Användardata kan använda IPSEC-mekanismen för att säkerställa användardatasäkerhet.

●När ett problem upptäcks under applikationen kan användaren med problemet tvingas gå offline genom att schemalägga operationer som tvångsnedkoppling och fjärrdödande.

Nätverkssäkerhet

●Det privata nätverkets affärssystem kan ansluta till det externa nätverket genom brandväggsutrustning för att säkerställa att det privata nätverket är skyddat från externa attacker.Samtidigt är nätverkets interna topologi avskärmad och dold för att förhindra nätverksexponering och upprätthålla nätverkssäkerhet.

Posttid: 2024-apr-25