Si një sistem alternativ komunikimi gjatë fatkeqësisë,Rrjetet private LTEmiratoni politika të ndryshme sigurie në nivele të shumta për të parandaluar përdoruesit e paligjshëm nga aksesi ose vjedhja e të dhënave dhe për të mbrojtur sigurinë e sinjalizimit të përdoruesit dhe të dhënave të biznesit.

Shtresa fizike

●Miratoni brezat e dedikuar të frekuencave për të izoluar fizikisht aksesin e pajisjeve me brez të palicencuar të frekuencës.

●Përdoruesit përdorinZgjidhja taktike IWAVE ltetelefonat celularë dhe kartat UIM për të parandaluar aksesin e paligjshëm të pajisjes.

Shtresa e rrjetit

●Algoritmi Milenage dhe parametrat e vërtetimit me pesë dyfish përdoren për të arritur vërtetimin e dyanshëm midis UE dhe rrjetit.

Kur një terminal hyn në rrjet, rrjeti do të vërtetojë terminalin për të parandaluar hyrjen e përdoruesve të paligjshëm.Në të njëjtën kohë, terminali do të vërtetojë gjithashtu rrjetin për të parandaluar hyrjen në rrjetin e phishing.

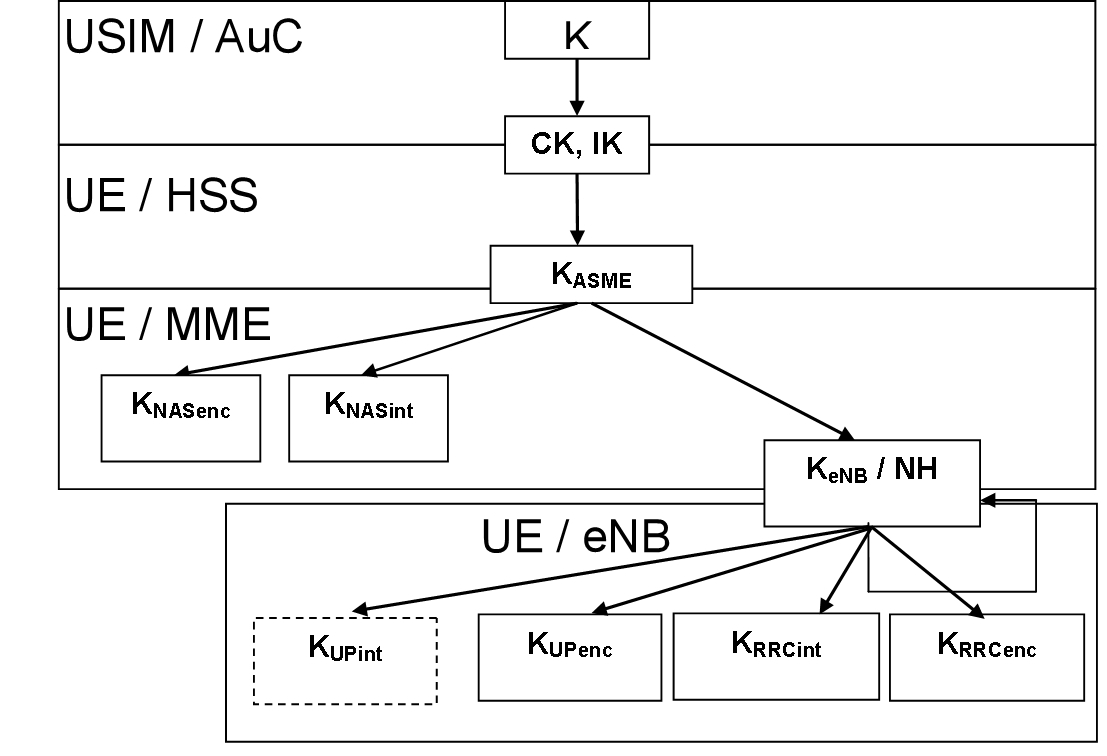

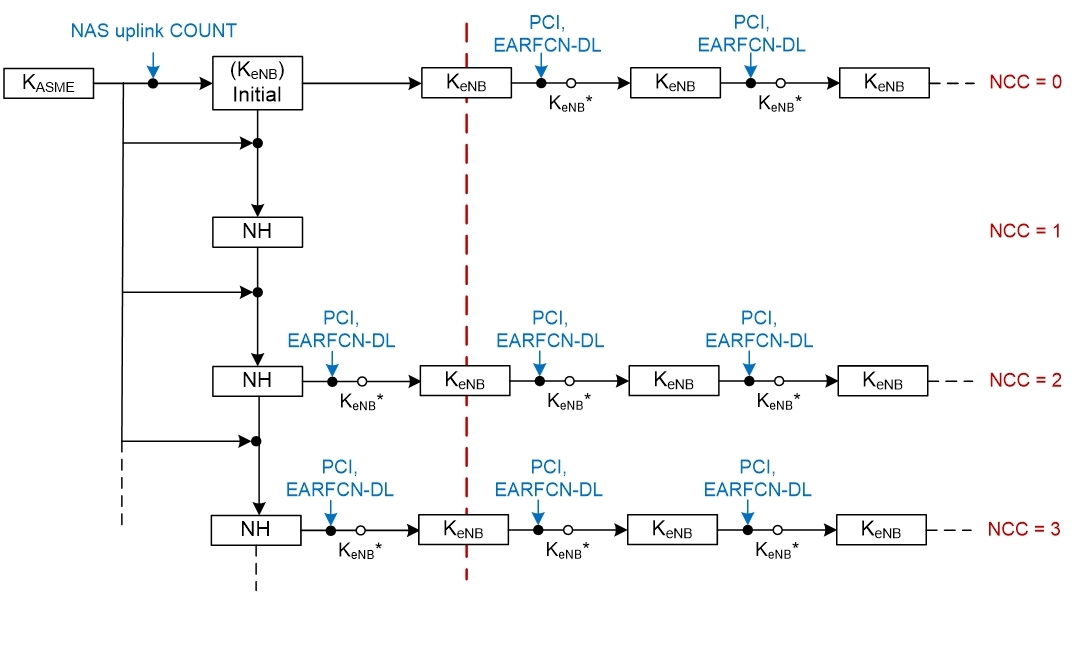

Figura 1: Algoritmi i gjenerimit të çelësave

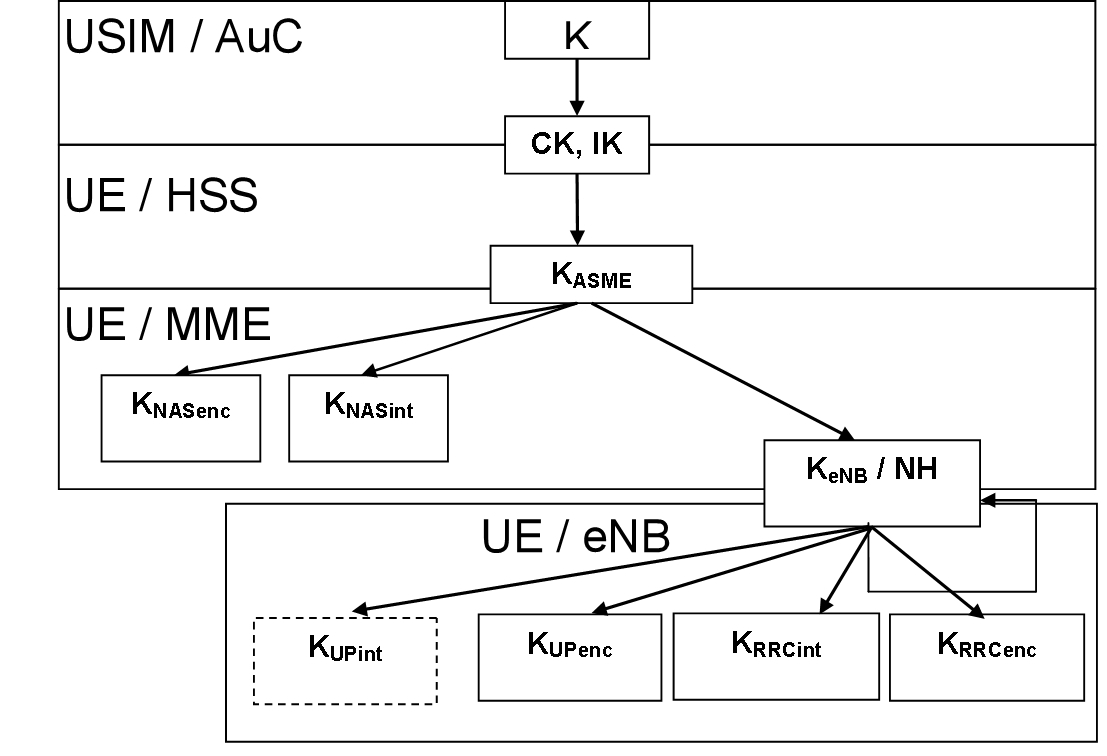

Figura 2: Varësitë e parametrave të vërtetimit

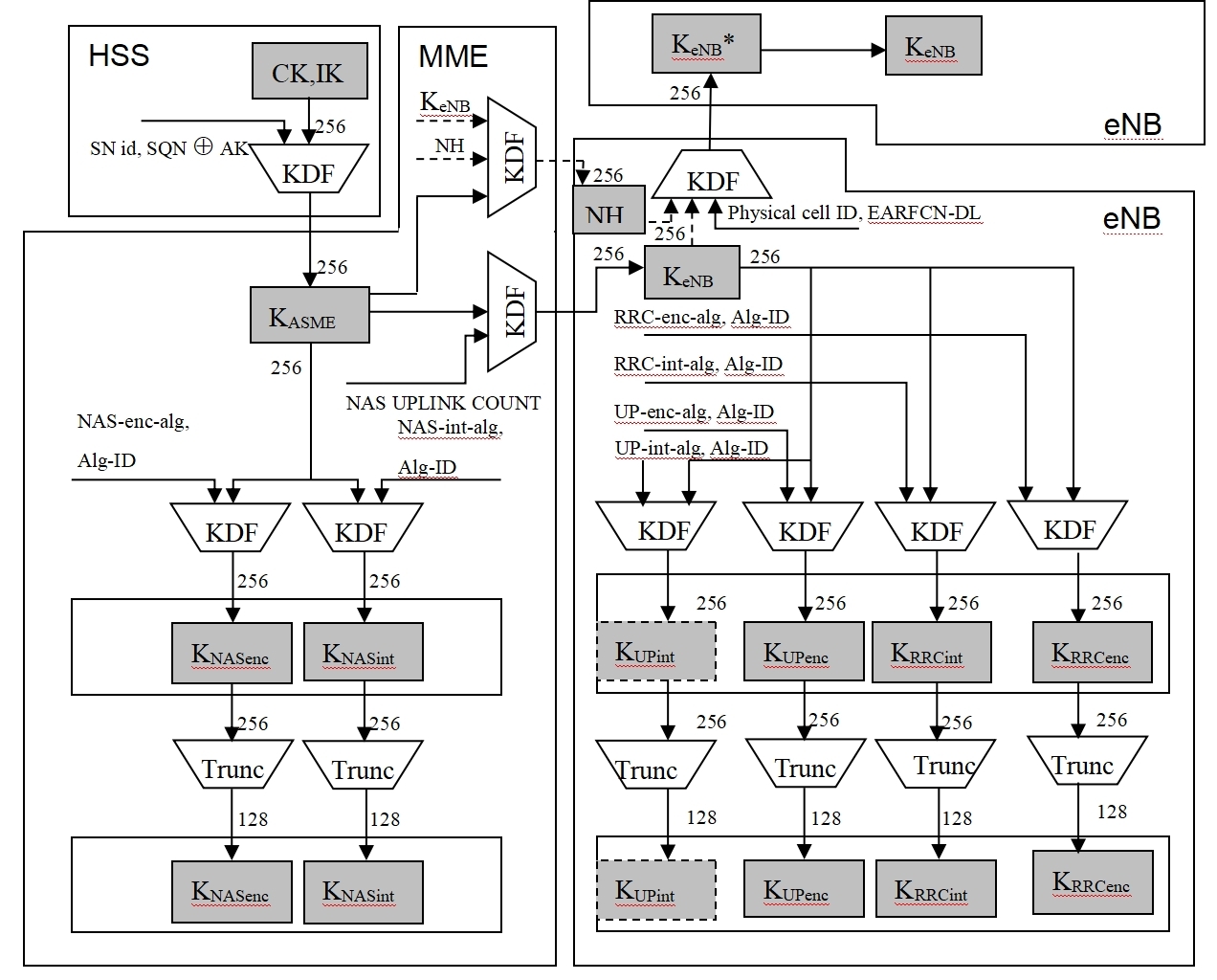

●Mesazhet sinjalizuese të ndërfaqes ajrore mbështesin mbrojtjen e integritetit dhe enkriptimin, dhe të dhënat e përdoruesit gjithashtu mbështesin enkriptimin.Algoritmi i mbrojtjes së integritetit dhe kriptimit përdor një çelës me gjatësi 128-bit dhe ka forcë të lartë sigurie.Figura 3 e mëposhtme tregon procesin e gjenerimit të parametrave të lidhur me vërtetimin, në të cilin HSS dhe MME janë të dy module funksionale të brendshme të rrjetit taktik lte.

Figura 3: Procesi i gjenerimit të parametrave të vërtetimit të rrjetit privat

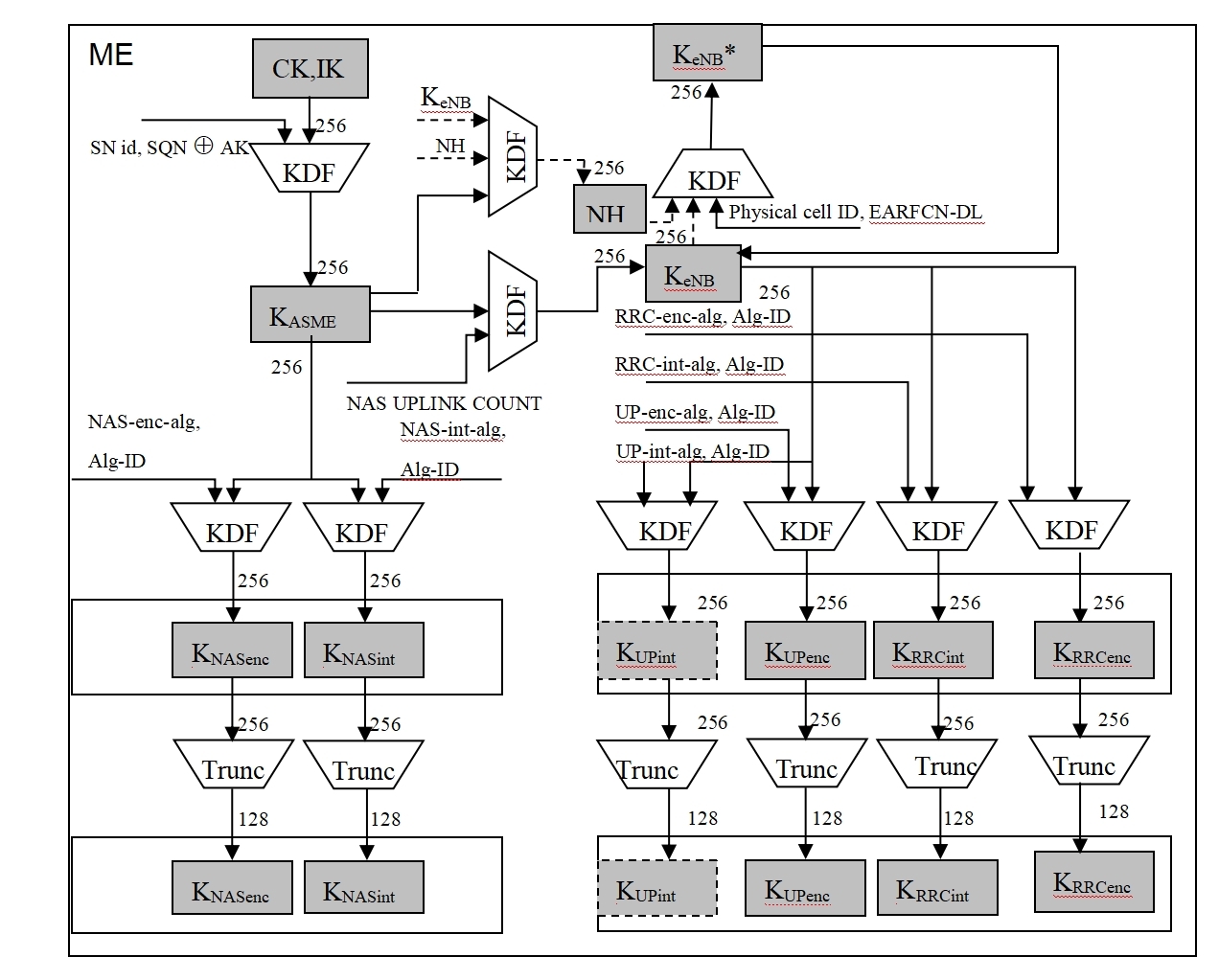

Figura 4: Procesi i gjenerimit të parametrave të vërtetimit të terminalit

●KurTerminali i të dhënave me valë 4g ltebredh, kalon ose ri-akses midis eNodeB-ve, ai mund të përdorë mekanizmin e ri-autentifikimit për të ri-autentikuar dhe përditësuar çelësat për të garantuar sigurinë gjatë aksesit në celular.

Figura 5: Trajtimi i çelësit gjatë ndërrimit

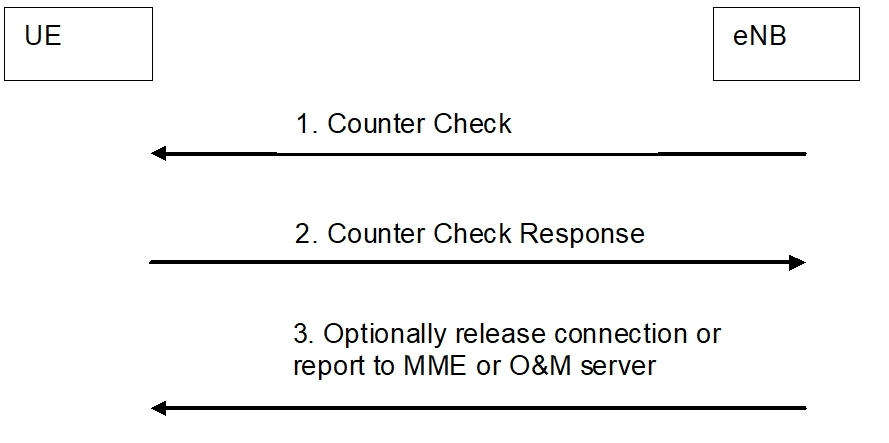

Figura 6: Autentifikimi periodik i terminaleve nga eNB

●Procesi i sinjalizimit të vërtetimit

Autentifikimi kërkohet kur UE fillon një thirrje, thirret dhe regjistrohet.Kriptimi/mbrojtja e integritetit mund të kryhet gjithashtu pas përfundimit të vërtetimit.UE llogarit RES (parametrat e përgjigjes së vërtetimit në kartën SIM), CK (çelësi i enkriptimit) dhe IK (çelësi i mbrojtjes së integritetit) bazuar në RAND të dërguar nga rrjeti privat LTE, dhe shkruan CK dhe IK të rinj në kartën SIM.dhe dërgoni RES përsëri në rrjetin privat LTE.Nëse rrjeti privat LTE konsideron se RES është i saktë, procesi i vërtetimit përfundon.Pas vërtetimit të suksesshëm, rrjeti privat LTE vendos nëse do të ekzekutojë procesin e kontrollit të sigurisë.Nëse po, aktivizohet nga rrjeti privat LTE, dhe enkriptimi/mbrojtja e integritetit zbatohet nga eNodeB.

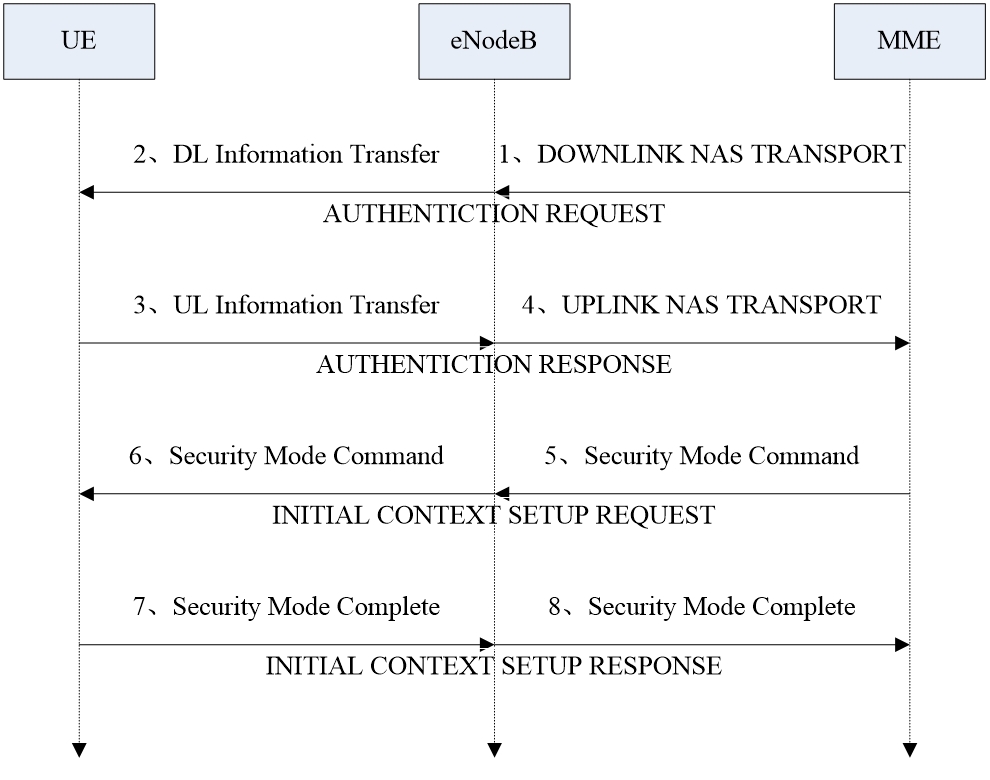

Figura 7: Procesi i sinjalizimit të vërtetimit

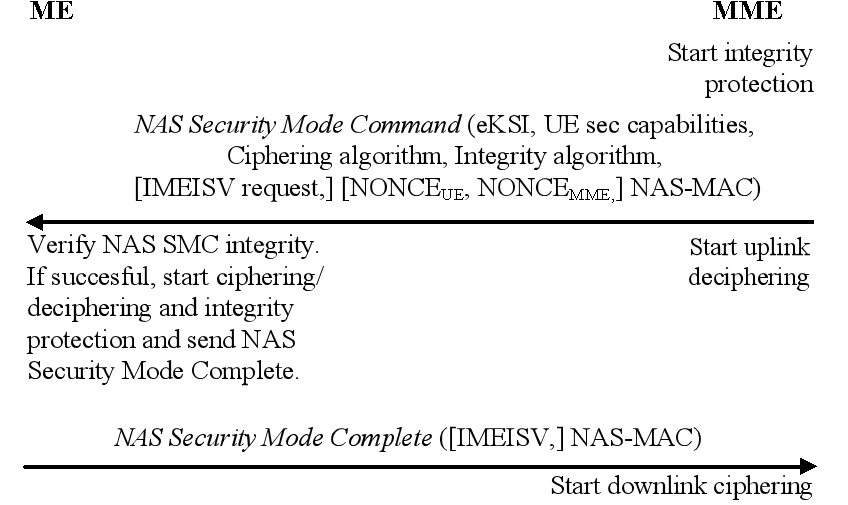

Figura 8: Procesi i sinjalizimit në mënyrë të sigurt

Shtresa e Aplikimit

●Kur përdoruesit hyjnë, vërtetimi i sigurisë zbatohet në shtresën e aplikacionit për të parandaluar aksesin e paligjshëm të përdoruesit.

●Të dhënat e përdoruesit mund të përdorin mekanizmin IPSEC për të siguruar sigurinë e të dhënave të përdoruesit.

●Kur zbulohet një problem gjatë aplikimit, përdoruesi me problemin mund të detyrohet të dalë jashtë linje duke planifikuar operacione të tilla si shkëputja e detyruar dhe vrasja në distancë.

Siguria e Rrjetit

●Sistemi i biznesit të rrjetit privat mund të lidhet me rrjetin e jashtëm përmes pajisjeve të murit të zjarrit për të siguruar që rrjeti privat të mbrohet nga sulmet e jashtme.Në të njëjtën kohë, topologjia e brendshme e rrjetit është e mbrojtur dhe e fshehur për të parandaluar ekspozimin e rrjetit dhe për të ruajtur sigurinë e rrjetit.

Koha e postimit: Prill-25-2024