Como um sistema de comunicação alternativo durante desastres,Redes privadas LTEadotar diferentes políticas de segurança em vários níveis para evitar que usuários ilegais acessem ou roubem dados e para proteger a segurança da sinalização do usuário e dos dados comerciais.

Camada física

●Adote bandas de frequência dedicadas para isolar fisicamente o acesso de equipamentos com banda de frequência não licenciada.

●Os usuários usamSolução LTE tática IWAVEtelefones celulares e cartões UIM para evitar o acesso ilegal a dispositivos.

Camada de rede

●O algoritmo Milenage e os parâmetros de autenticação de cinco tuplas são usados para obter autenticação bidirecional entre o UE e a rede.

Quando um terminal acessa a rede, a rede autentica o terminal para evitar o acesso de usuários ilegais.Ao mesmo tempo, o terminal também autenticará a rede para evitar o acesso à rede de phishing.

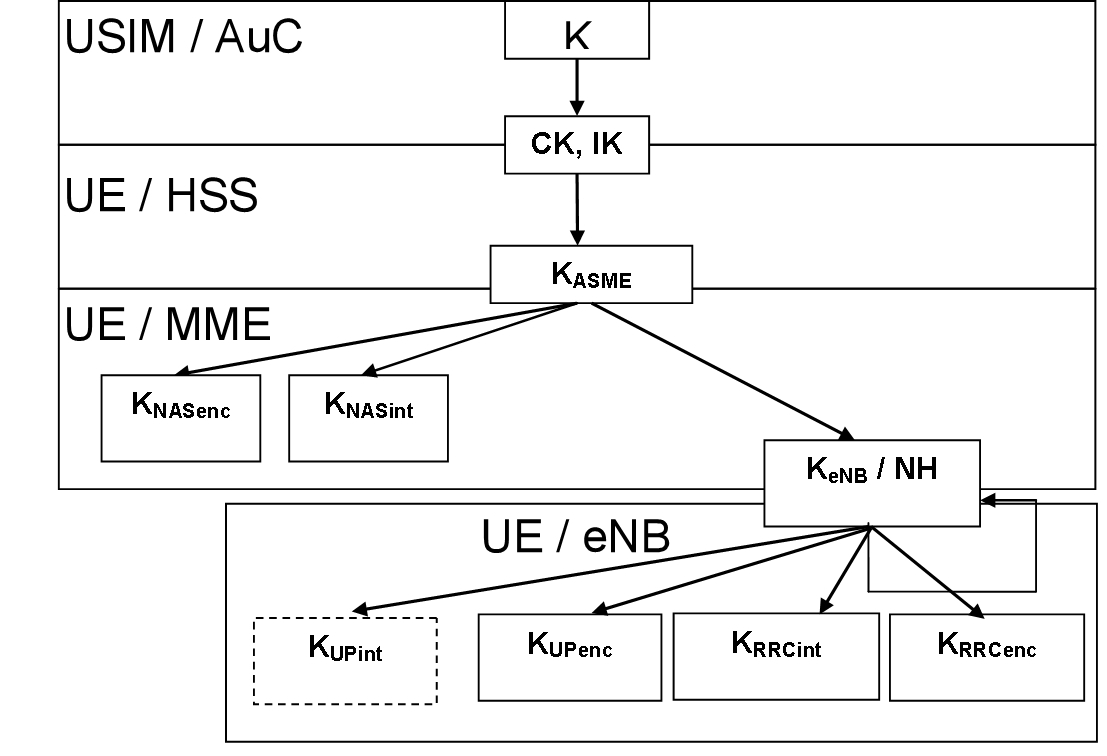

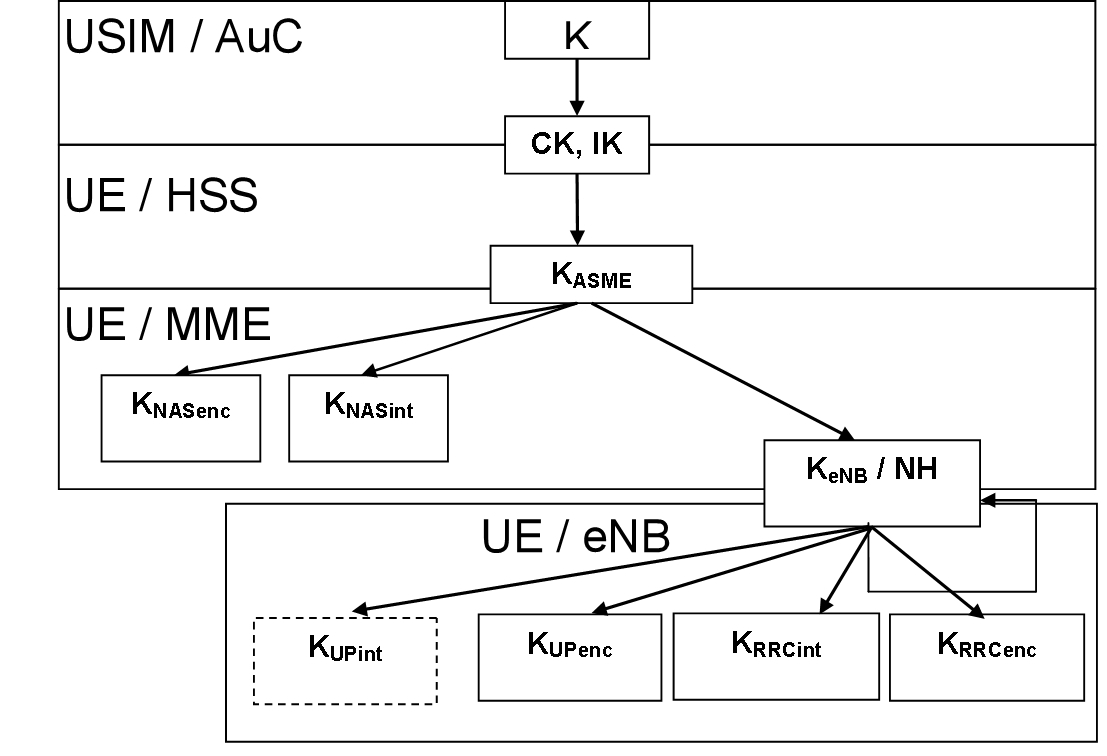

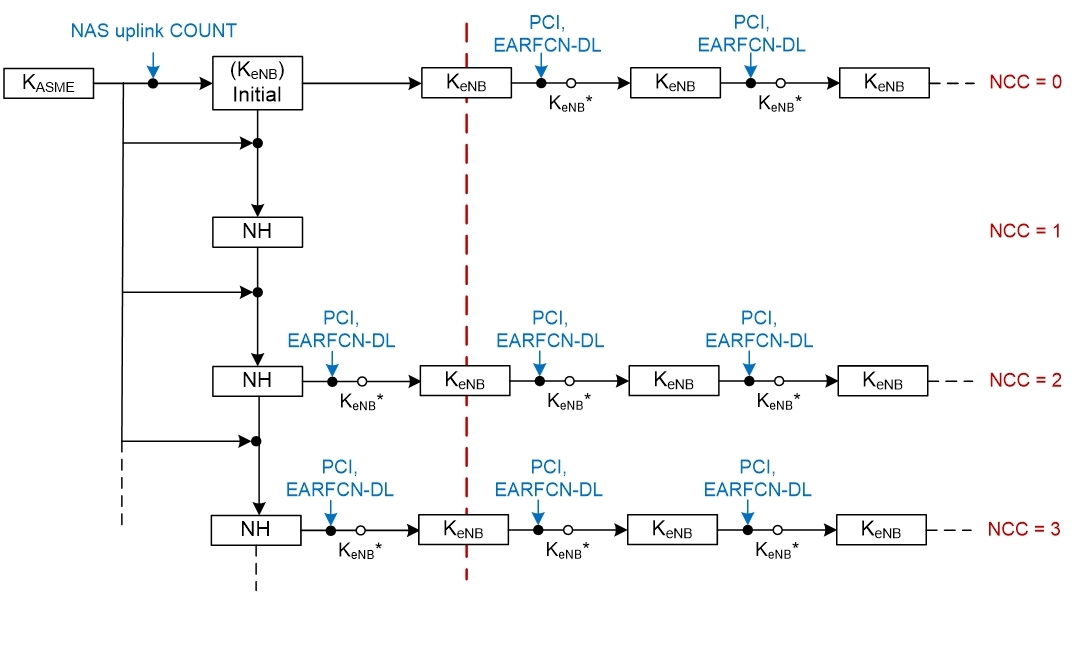

Figura 1: Algoritmo de Geração de Chave

Figura 2: Dependências dos parâmetros de autenticação

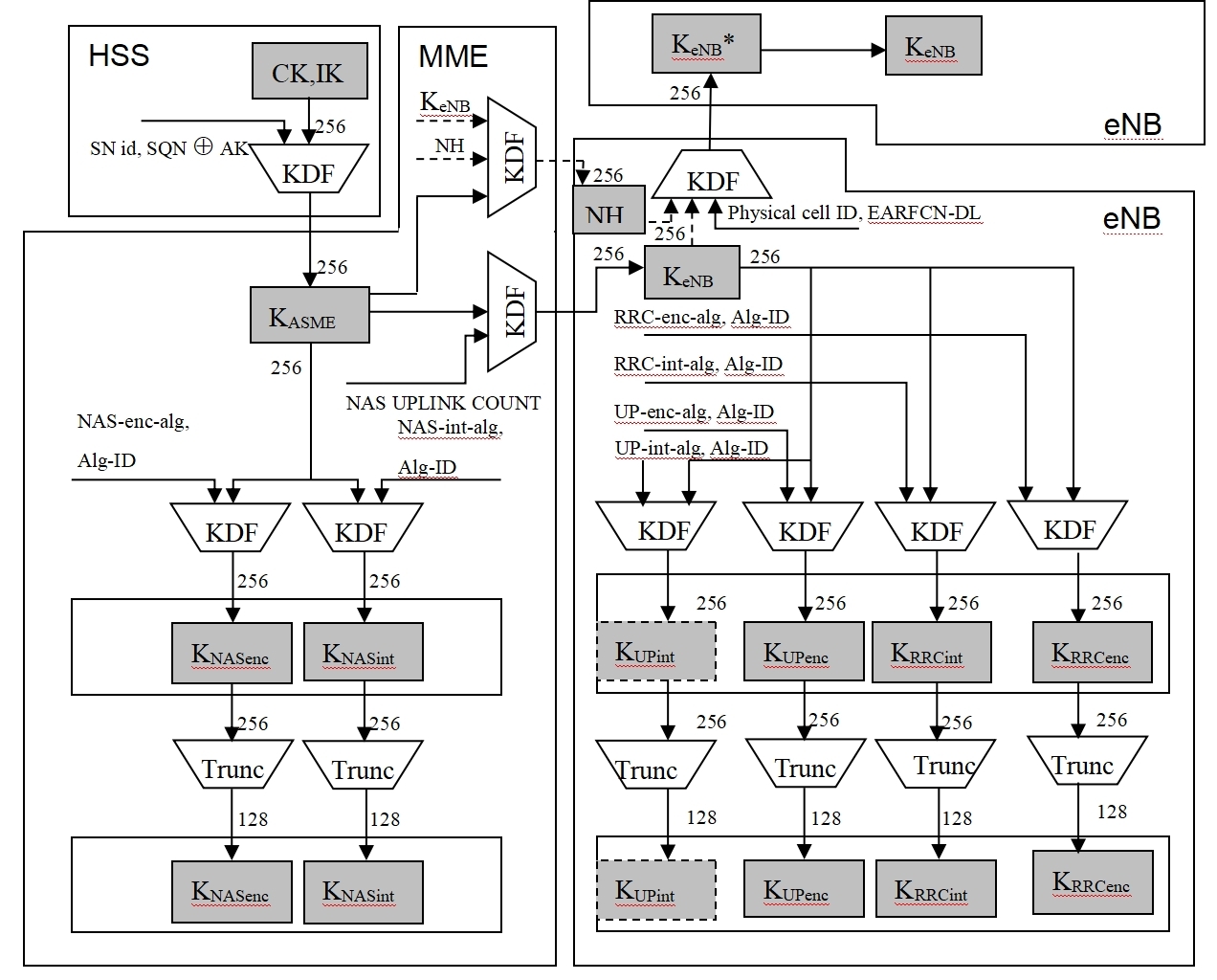

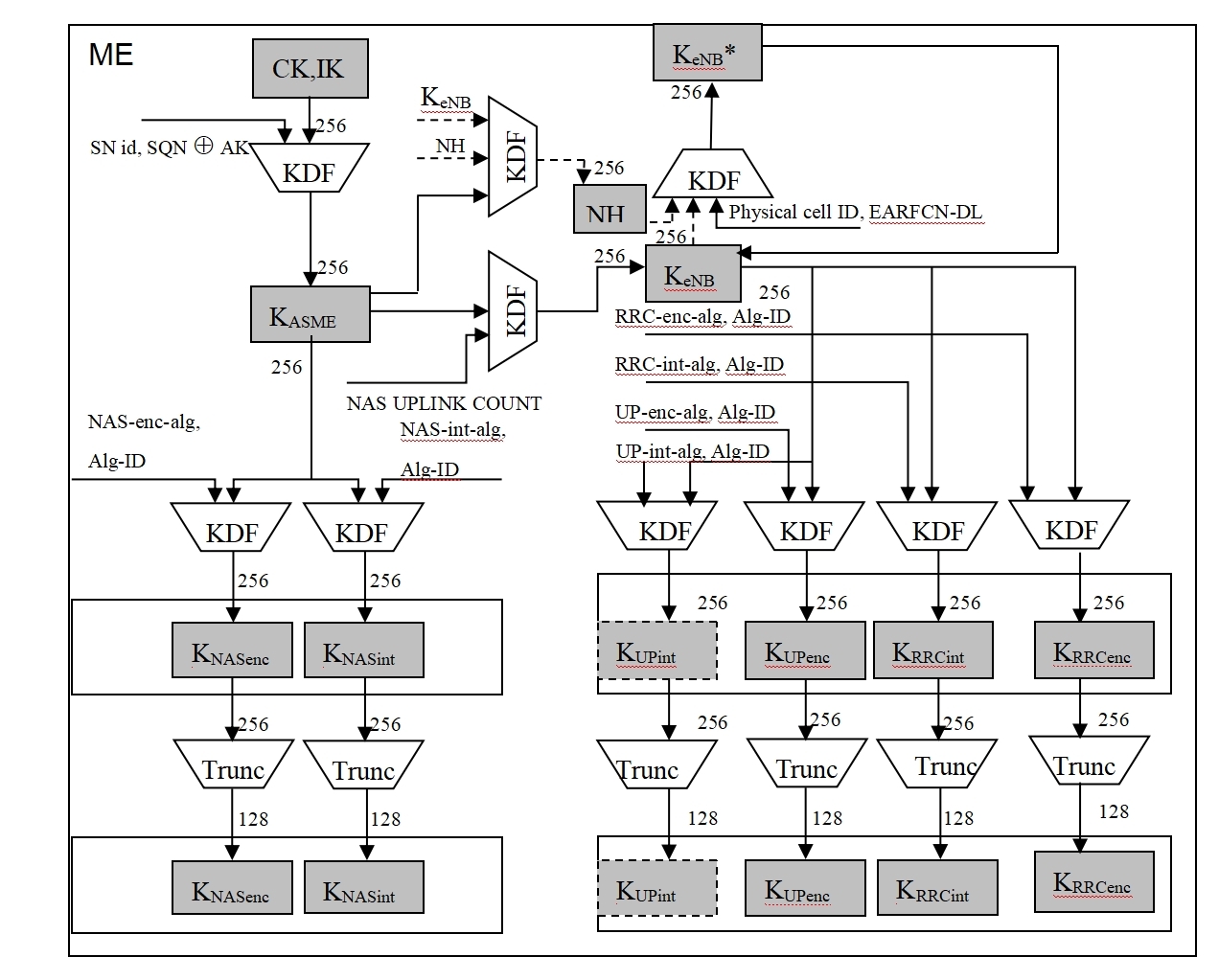

●As mensagens de sinalização da interface aérea suportam proteção de integridade e criptografia, e os dados do usuário também suportam criptografia.O algoritmo de proteção de integridade e criptografia usa uma chave de 128 bits e possui alta segurança.A Figura 3 abaixo mostra o processo de geração de parâmetros relacionados à autenticação, em que HSS e MME são módulos funcionais internos da rede LTE tática.

Figura 3: Processo de geração de parâmetros de autenticação de rede privada

Figura 4: Processo de geração de parâmetros de autenticação de terminal

●Quando oterminal de dados sem fio 4g lteroaming, switch ou re-acesso entre eNodeBs, ele pode usar o mecanismo de reautenticação para reautenticar e atualizar chaves para garantir a segurança durante o acesso móvel.

Figura 5: Manuseio de teclas ao alternar

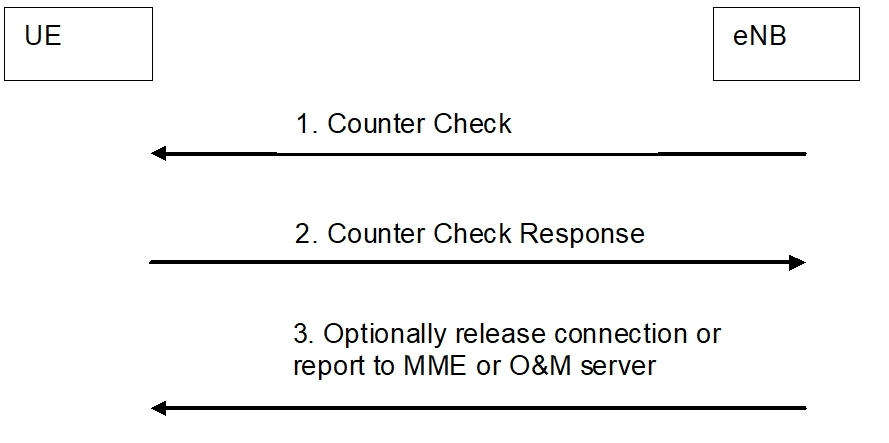

Figura 6: Autenticação periódica de terminais por eNB

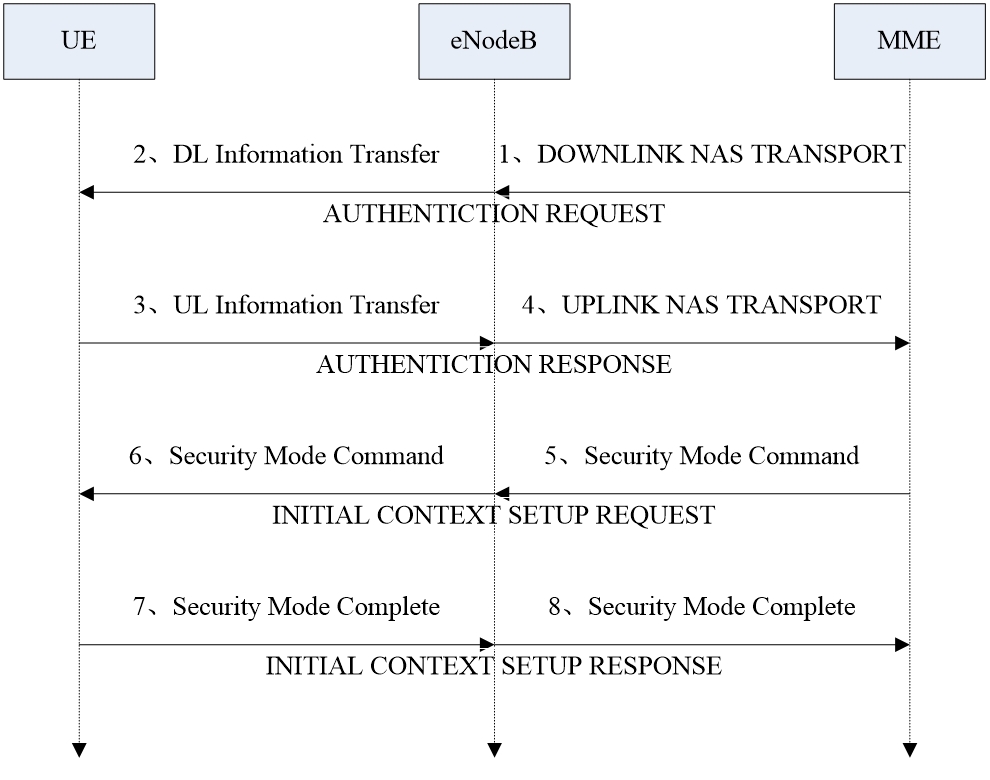

●Processo de sinalização de autenticação

A autenticação é necessária quando o UE inicia uma chamada, é chamado e se registra.A proteção de criptografia/integridade também pode ser realizada após a conclusão da autenticação.O UE calcula RES (parâmetros de resposta de autenticação no cartão SIM), CK (chave de criptografia) e IK (chave de proteção de integridade) com base no RAND enviado pela rede privada LTE e grava os novos CK e IK no cartão SIM.e envie o RES de volta para a rede privada LTE.Se a rede privada LTE considerar que o RES está correto, o processo de autenticação termina.Após a autenticação bem-sucedida, a rede privada LTE decide se deseja executar o processo de controle de segurança.Se sim, é acionado pela rede privada LTE e a proteção de criptografia/integridade é implementada pelo eNodeB.

Figura 7: Processo de sinalização de autenticação

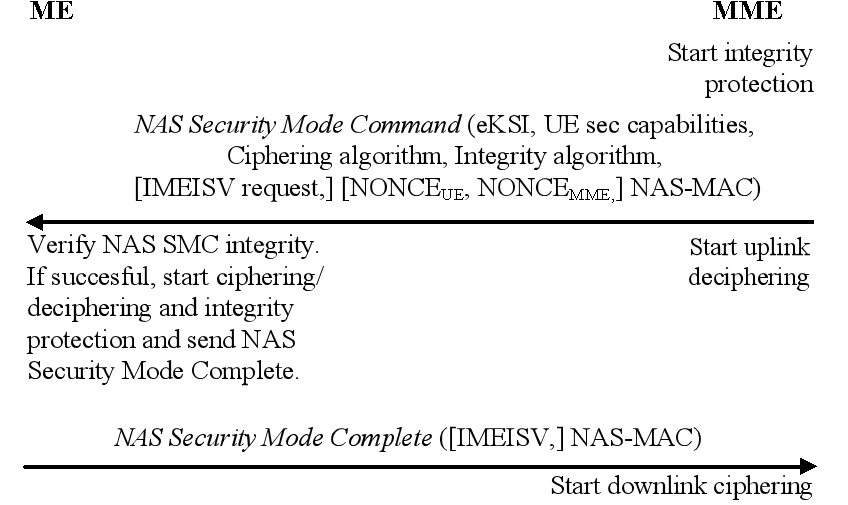

Figura 8: Processo de sinalização do modo de segurança

Camada de aplicação

●Quando os usuários acessam, a autenticação de segurança é implementada na camada de aplicação para evitar o acesso ilegal de usuários.

●Os dados do usuário podem usar o mecanismo IPSEC para garantir a segurança dos dados do usuário.

●Quando um problema é descoberto durante a aplicação, o usuário com o problema pode ser forçado a ficar offline agendando operações como desconexão forçada e eliminação remota.

Segurança de rede

●O sistema comercial de rede privada pode se conectar à rede externa por meio de equipamento de firewall para garantir que a rede privada esteja protegida contra ataques externos.Ao mesmo tempo, a topologia interna da rede é protegida e oculta para evitar a exposição da rede e manter a segurança da rede.

Horário da postagem: 25 de abril de 2024