Jako alternatywny system komunikacji w czasie katastrofy,Sieci prywatne LTEprzyjąć różne polityki bezpieczeństwa na wielu poziomach, aby uniemożliwić nielegalnym użytkownikom dostęp do danych lub ich kradzież, a także chronić bezpieczeństwo sygnalizacji użytkowników i danych biznesowych.

Warstwa fizyczna

●Zastosuj dedykowane pasma częstotliwości, aby fizycznie odizolować dostęp sprzętu z nielicencjonowanym pasmem częstotliwości.

●Użytkownicy korzystająTaktyczne rozwiązanie lte IWAVEtelefonów komórkowych i kart UIM, aby zapobiec nielegalnemu dostępowi do urządzeń.

Warstwa sieci

●Algorytm Milenage i pięciokrotkowe parametry uwierzytelniania służą do uzyskania dwukierunkowego uwierzytelnienia pomiędzy UE a siecią.

Gdy terminal uzyskuje dostęp do sieci, sieć uwierzytelni terminal, aby zapobiec dostępowi nielegalnych użytkowników.Jednocześnie terminal dokona również uwierzytelnienia sieci, aby uniemożliwić dostęp do sieci phishingowej.

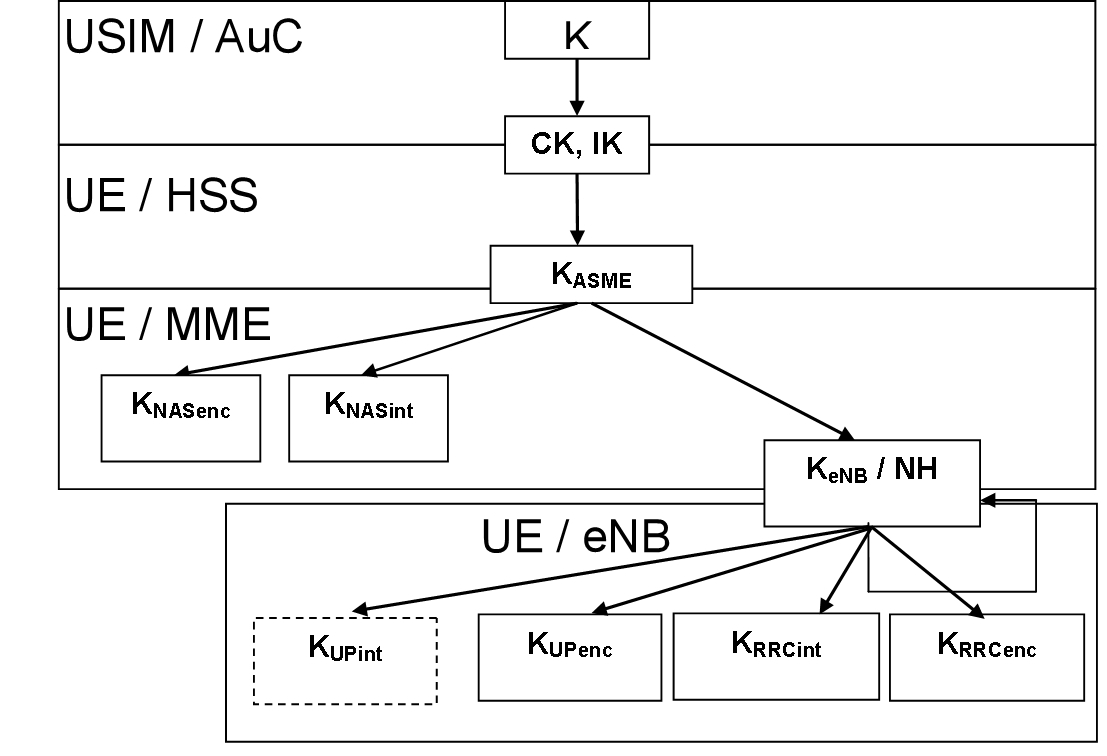

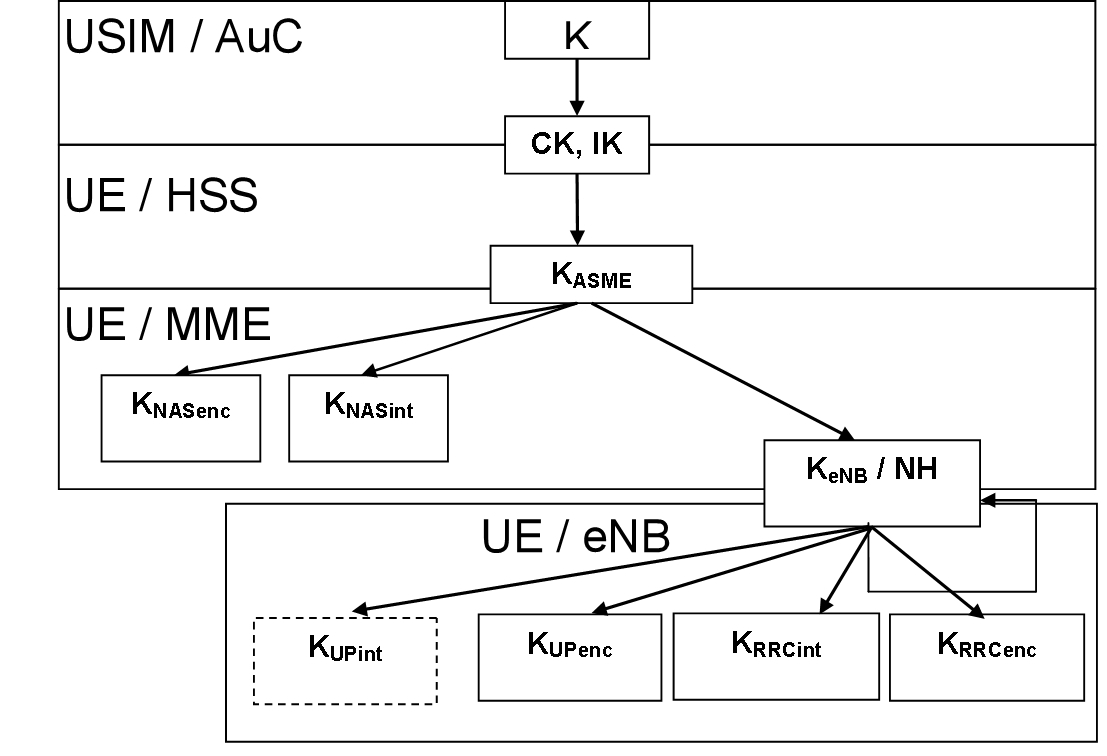

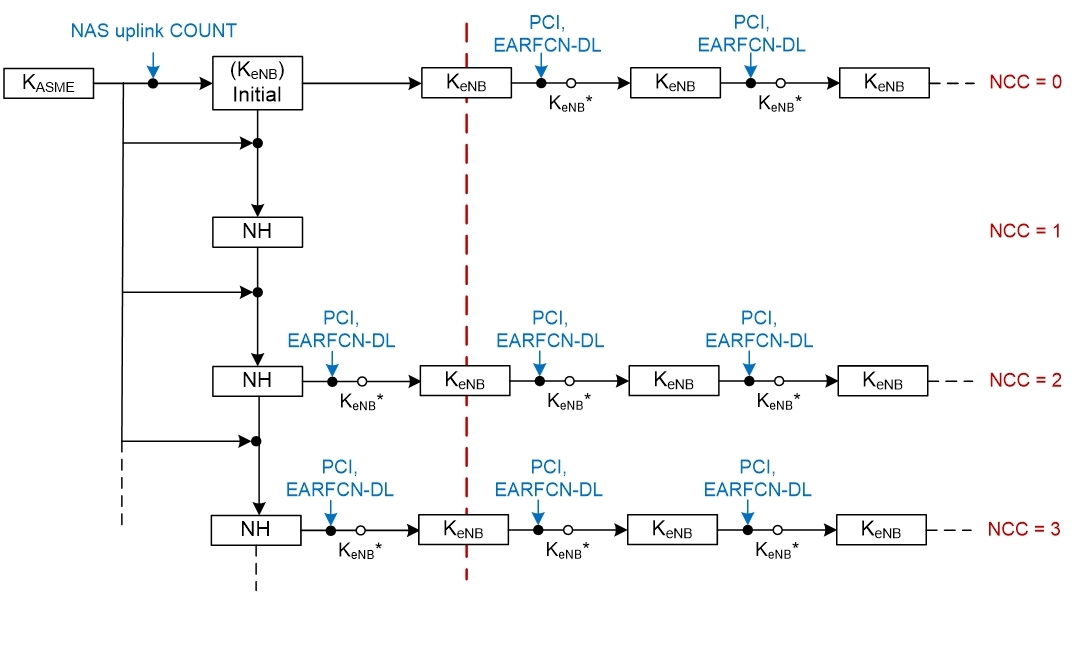

Rysunek 1: Algorytm generowania klucza

Rysunek 2: Zależności parametrów uwierzytelniania

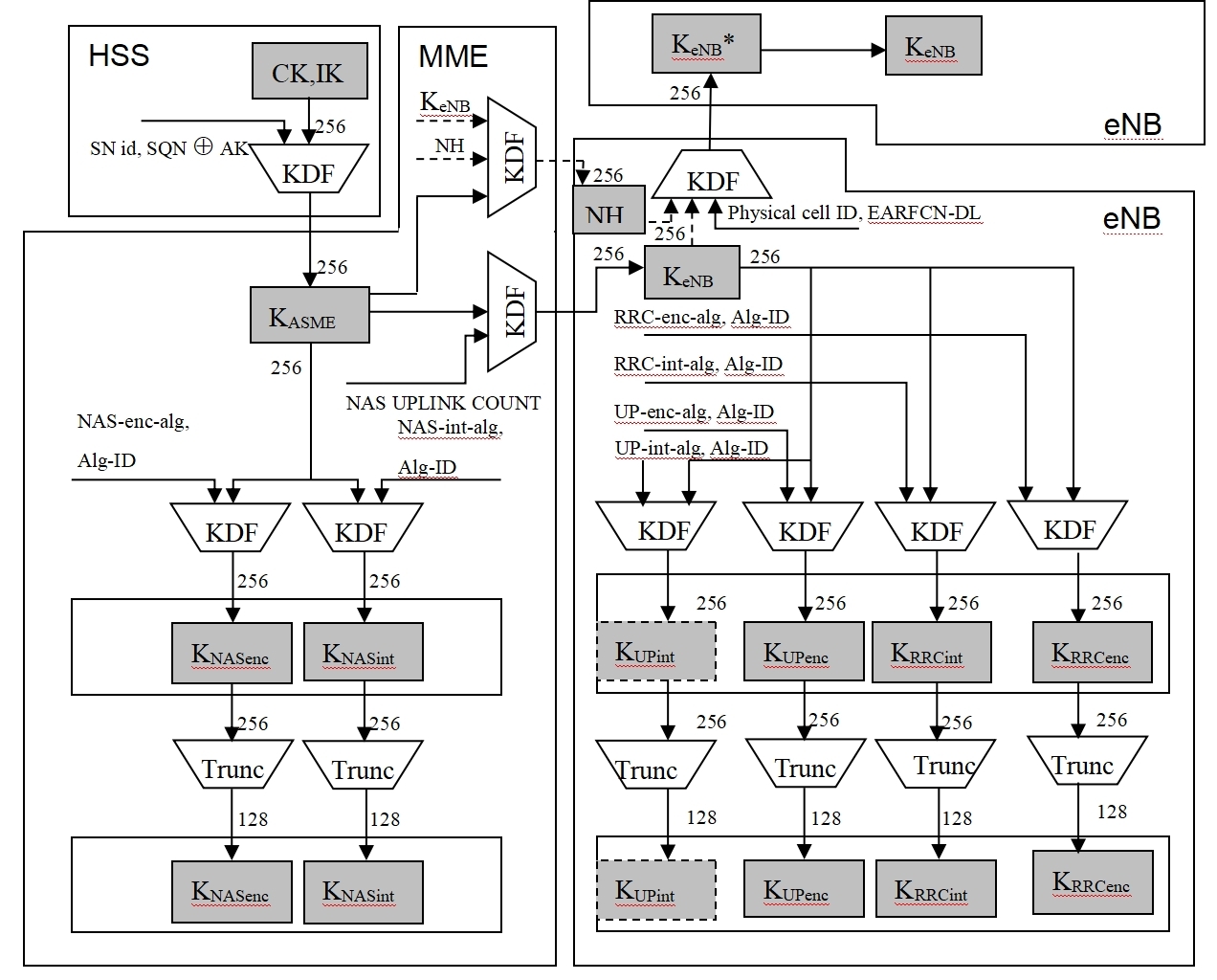

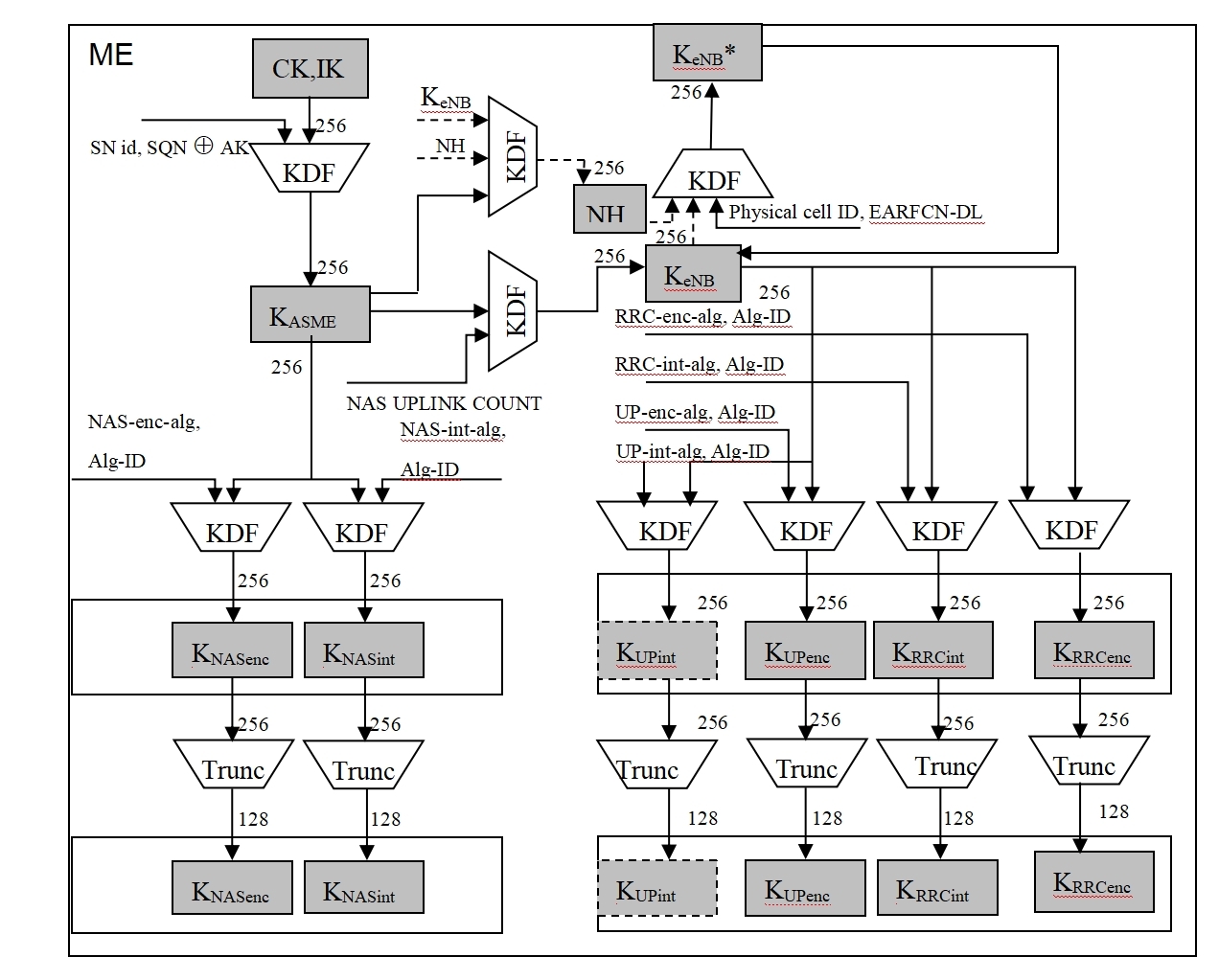

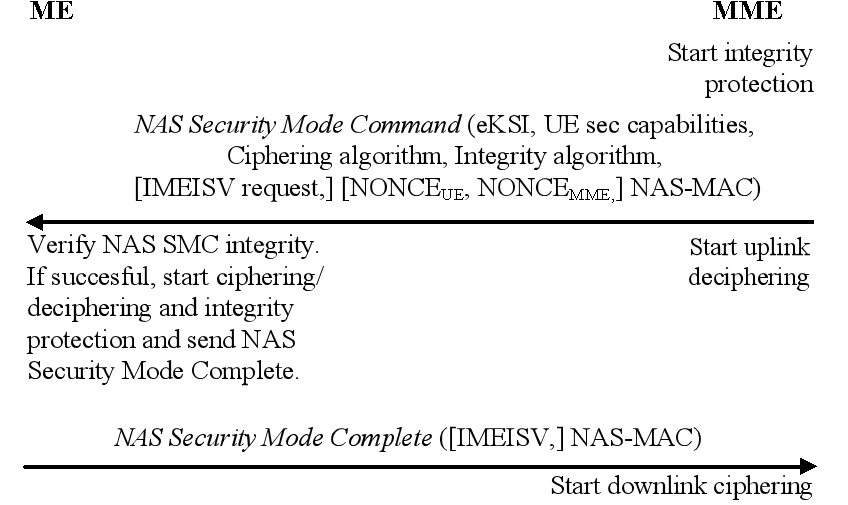

●Komunikaty sygnalizacyjne interfejsu radiowego obsługują ochronę integralności i szyfrowanie, a dane użytkownika również obsługują szyfrowanie.Algorytm ochrony integralności i szyfrowania wykorzystuje klucz o długości 128 bitów i ma wysoką siłę bezpieczeństwa.Poniższy rysunek 3 przedstawia proces generowania parametrów związanych z uwierzytelnianiem, w którym zarówno HSS, jak i MME są wewnętrznymi modułami funkcjonalnymi taktycznej sieci LTE.

Rysunek 3: Proces generowania parametrów uwierzytelniania sieci prywatnej

Rysunek 4: Proces generowania parametrów uwierzytelniania terminala

●KiedyBezprzewodowy terminal danych 4g LTEprzemieszcza się, przełącza lub uzyskuje ponowny dostęp między eNodeB, może wykorzystać mechanizm ponownego uwierzytelnienia do ponownego uwierzytelnienia i aktualizacji kluczy, aby zapewnić bezpieczeństwo podczas dostępu mobilnego.

Rysunek 5: Obsługa klawiszy podczas przełączania

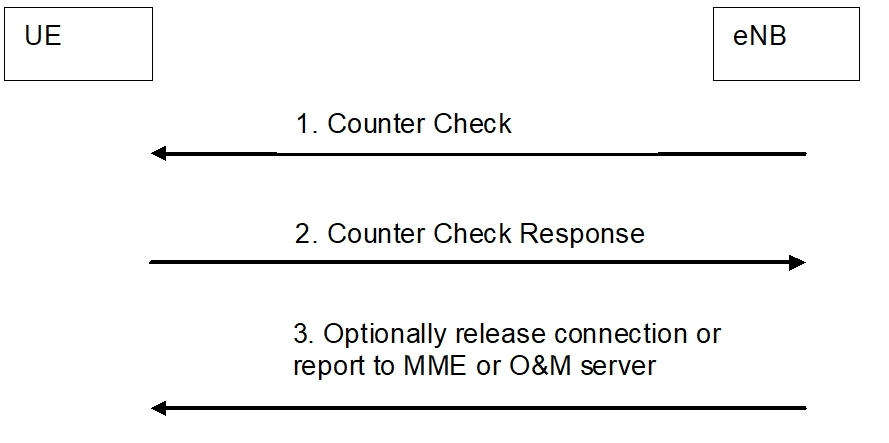

Rysunek 6: Okresowe uwierzytelnianie terminali przez eNB

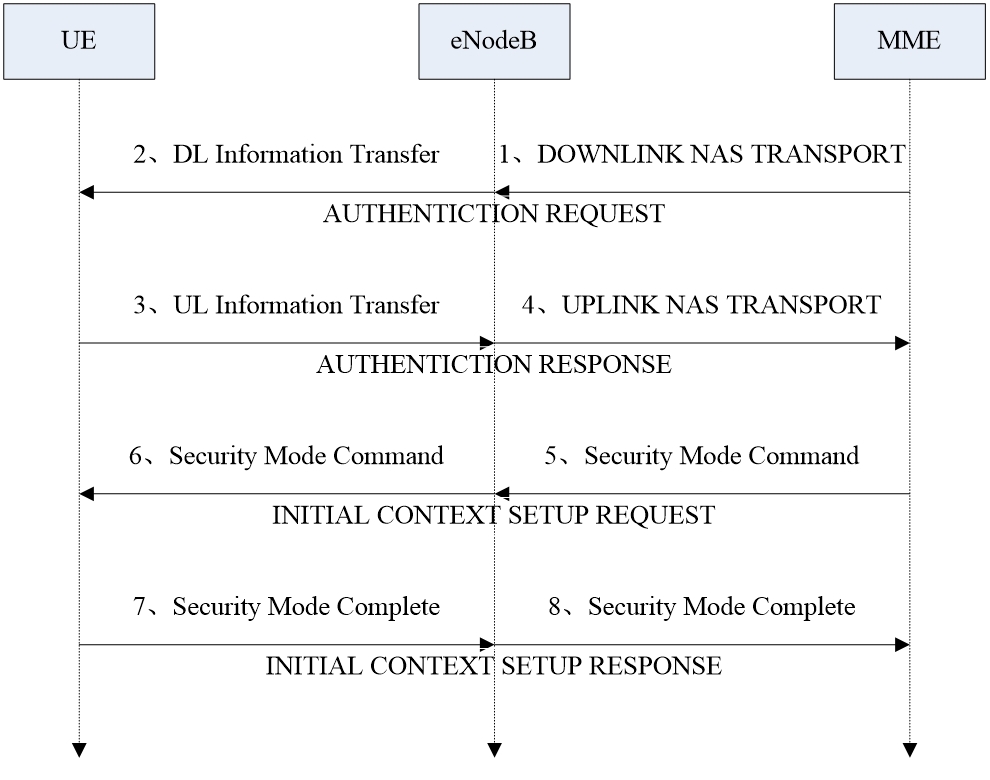

●Proces sygnalizacji uwierzytelnienia

Uwierzytelnianie jest wymagane, gdy UE inicjuje połączenie, jest wywoływane i rejestruje się.Ochronę szyfrowania/integralności można także przeprowadzić po zakończeniu uwierzytelniania.UE oblicza RES (parametry odpowiedzi uwierzytelnienia na karcie SIM), CK (klucz szyfrowania) i IK (klucz ochrony integralności) w oparciu o RAND przesłany przez prywatną sieć LTE i zapisuje nowe CK i IK na karcie SIM.i odeślij RES z powrotem do prywatnej sieci LTE.Jeżeli sieć prywatna LTE uzna, że RES jest prawidłowy, proces uwierzytelniania zostaje zakończony.Po pomyślnym uwierzytelnieniu sieć prywatna LTE decyduje, czy przeprowadzić proces kontroli bezpieczeństwa.Jeśli tak, jest ono wyzwalane przez prywatną sieć LTE, a ochrona szyfrowania/integralności jest realizowana przez eNodeB.

Rysunek 7: Proces sygnalizacji uwierzytelnienia

Rysunek 8: Proces sygnalizacji trybu bezpiecznego

Warstwa aplikacji

●Gdy użytkownicy uzyskują dostęp, w warstwie aplikacji wdrażane jest uwierzytelnianie zabezpieczające, aby zapobiec nielegalnemu dostępowi użytkowników.

●Dane użytkownika mogą wykorzystywać mechanizm IPSEC w celu zapewnienia bezpieczeństwa danych użytkownika.

●Gdy podczas aplikacji zostanie wykryty problem, użytkownik, którego dotyczy problem, może zostać zmuszony do przejścia w tryb offline poprzez zaplanowanie operacji, takich jak wymuszone rozłączenie i zdalne zakończenie.

Bezpieczeństwo sieci

●System biznesowy sieci prywatnej może łączyć się z siecią zewnętrzną za pośrednictwem zapory ogniowej, aby zapewnić ochronę sieci prywatnej przed atakami zewnętrznymi.Jednocześnie wewnętrzna topologia sieci jest ekranowana i ukryta, aby zapobiec ujawnieniu sieci i zachować bezpieczeństwo sieci.

Czas publikacji: 25 kwietnia 2024 r