Como sistema de comunicación alternativo durante un desastre,Redes privadas LTEadoptar diferentes políticas de seguridad en múltiples niveles para evitar que usuarios ilegales accedan o roben datos, y para proteger la seguridad de la señalización de los usuarios y los datos comerciales.

Capa fisica

●Adoptar bandas de frecuencia dedicadas para aislar físicamente el acceso de equipos con bandas de frecuencia sin licencia.

●Los usuarios utilizanSolución táctica IWAVE LTEteléfonos móviles y tarjetas UIM para evitar el acceso ilegal a dispositivos.

Capa de red

●El algoritmo Milenage y los parámetros de autenticación de cinco tuplas se utilizan para lograr una autenticación bidireccional entre el UE y la red.

Cuando un terminal accede a la red, la red autenticará el terminal para evitar el acceso de usuarios ilegales.Al mismo tiempo, el terminal también autenticará la red para evitar el acceso a la red de phishing.

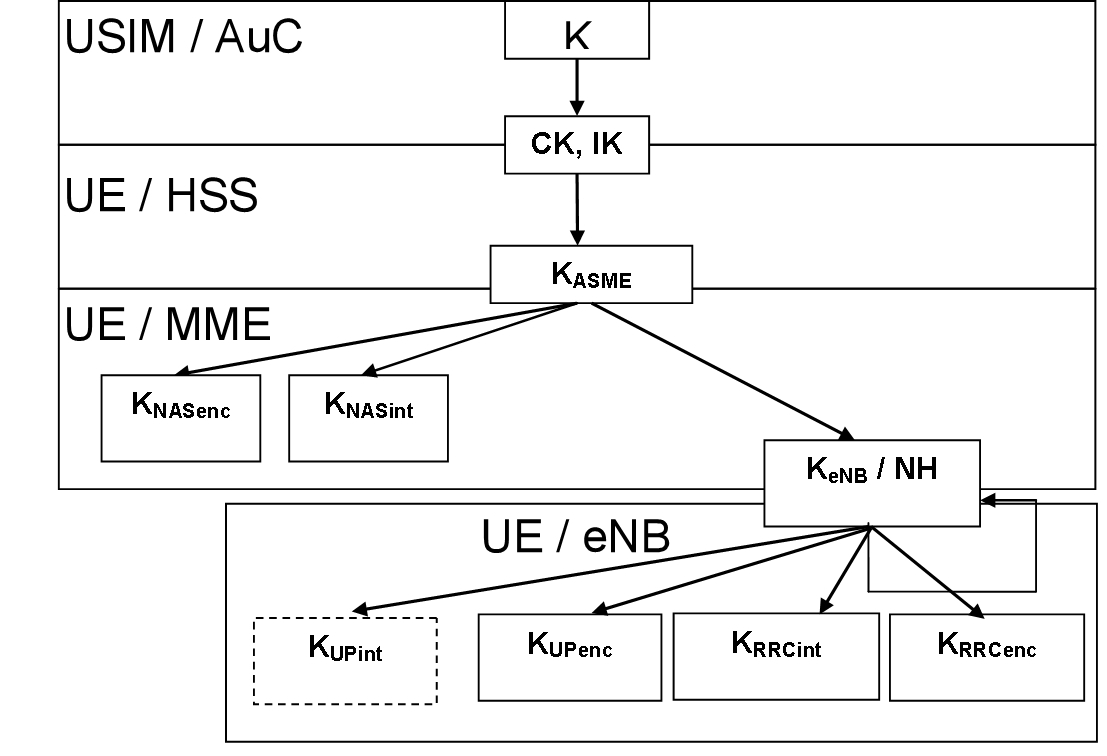

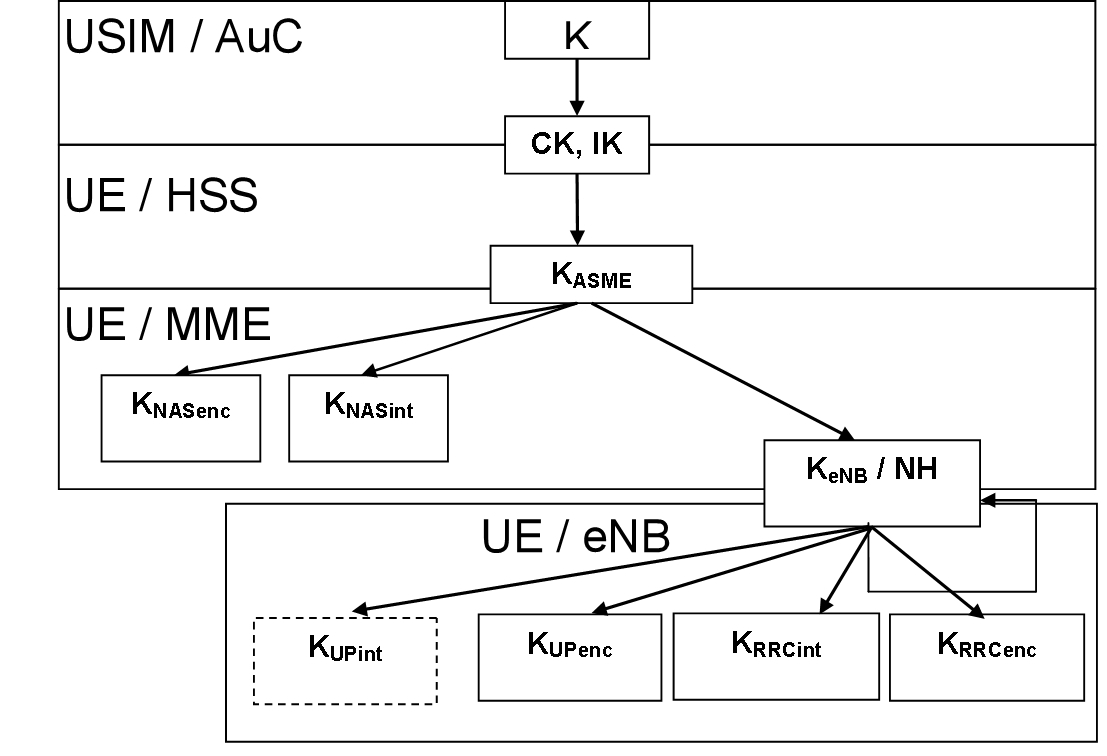

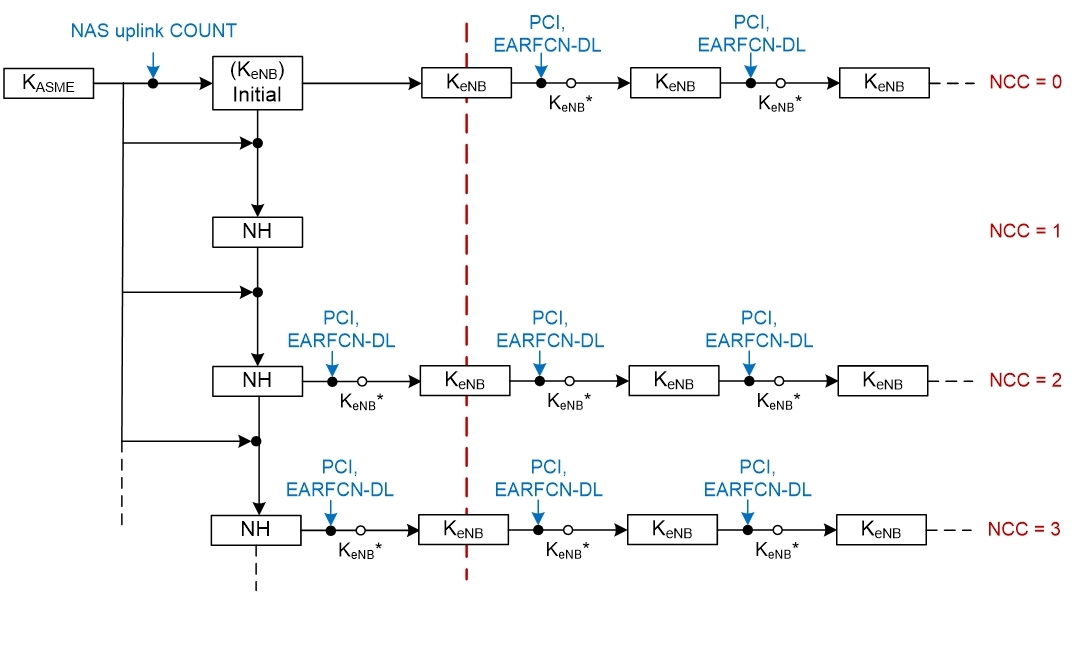

Figura 1: Algoritmo de generación de claves

Figura 2: Dependencias de los parámetros de autenticación

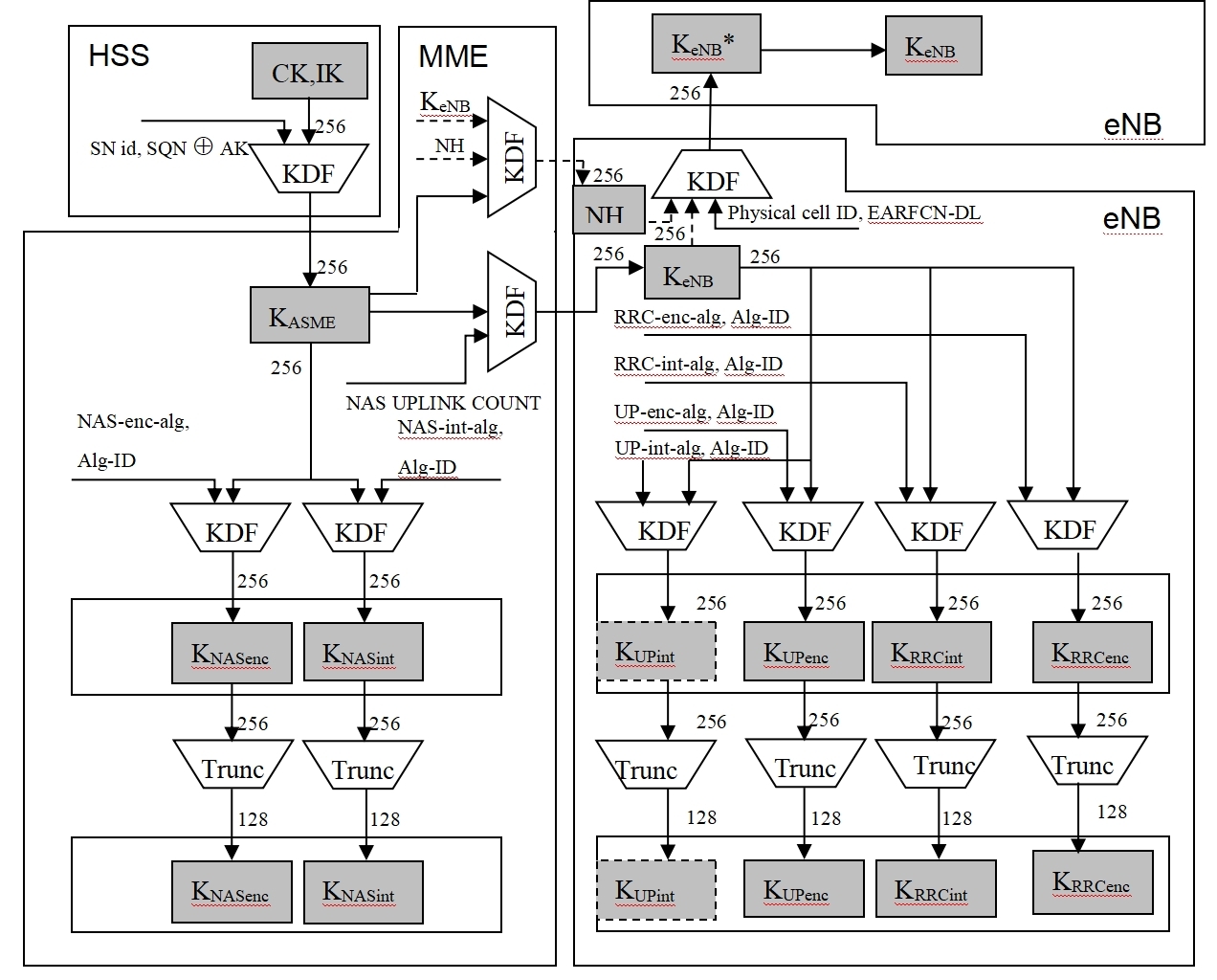

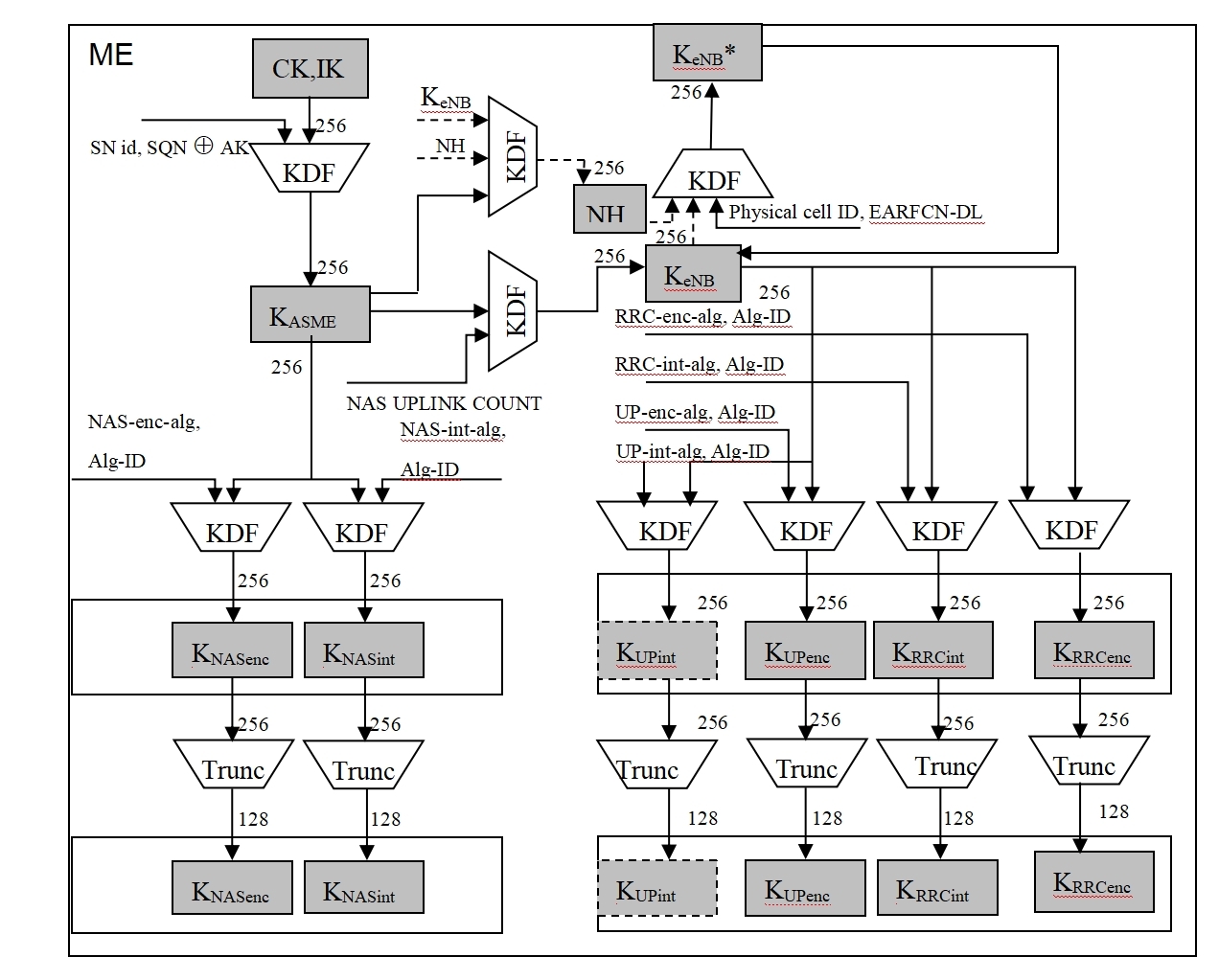

●Los mensajes de señalización de la interfaz aérea admiten la protección de la integridad y el cifrado, y los datos del usuario también admiten el cifrado.El algoritmo de protección de integridad y cifrado utiliza una clave de longitud de 128 bits y tiene una alta seguridad.La siguiente Figura 3 muestra el proceso de generación de parámetros relacionados con la autenticación, en el que HSS y MME son módulos funcionales internos de la red táctica LTE.

Figura 3: Proceso de generación de parámetros de autenticación de red privada

Figura 4: Proceso de generación de parámetros de autenticación del terminal

●Cuando elterminal de datos inalámbrico 4g ltedeambula, cambia o vuelve a acceder entre eNodeB, puede utilizar el mecanismo de reautenticación para volver a autenticar y actualizar claves para garantizar la seguridad durante el acceso móvil.

Figura 5: Manejo de teclas al cambiar

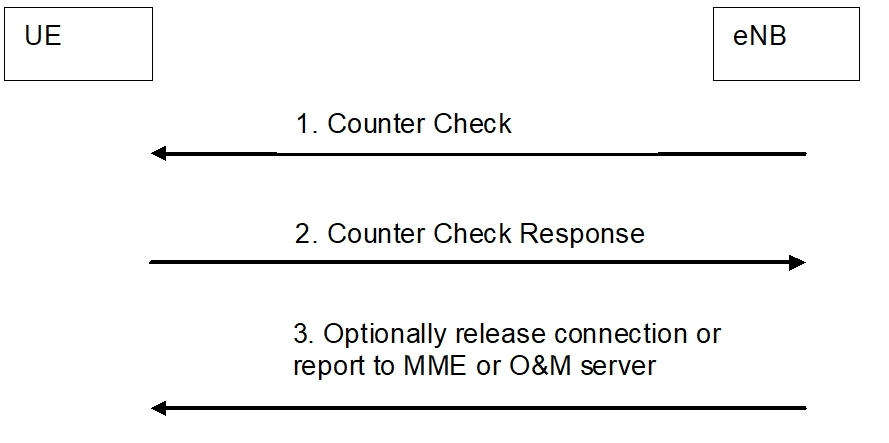

Figura 6: Autenticación periódica de terminales por eNB

●Proceso de señalización de autenticación.

Se requiere autenticación cuando el UE inicia una llamada, es llamado y se registra.La protección de cifrado/integridad también se puede realizar una vez completada la autenticación.El UE calcula RES (parámetros de respuesta de autenticación en la tarjeta SIM), CK (clave de cifrado) e IK (clave de protección de integridad) basándose en el RAND enviado por la red privada LTE, y escribe la nueva CK e IK en la tarjeta SIM.y enviar el RES de regreso a la red privada LTE.Si la red privada LTE considera que el RES es correcto, finaliza el proceso de autenticación.Después de una autenticación exitosa, la red privada LTE decide si ejecutar el proceso de control de seguridad.En caso afirmativo, lo activa la red privada LTE y el eNodeB implementa la protección de cifrado/integridad.

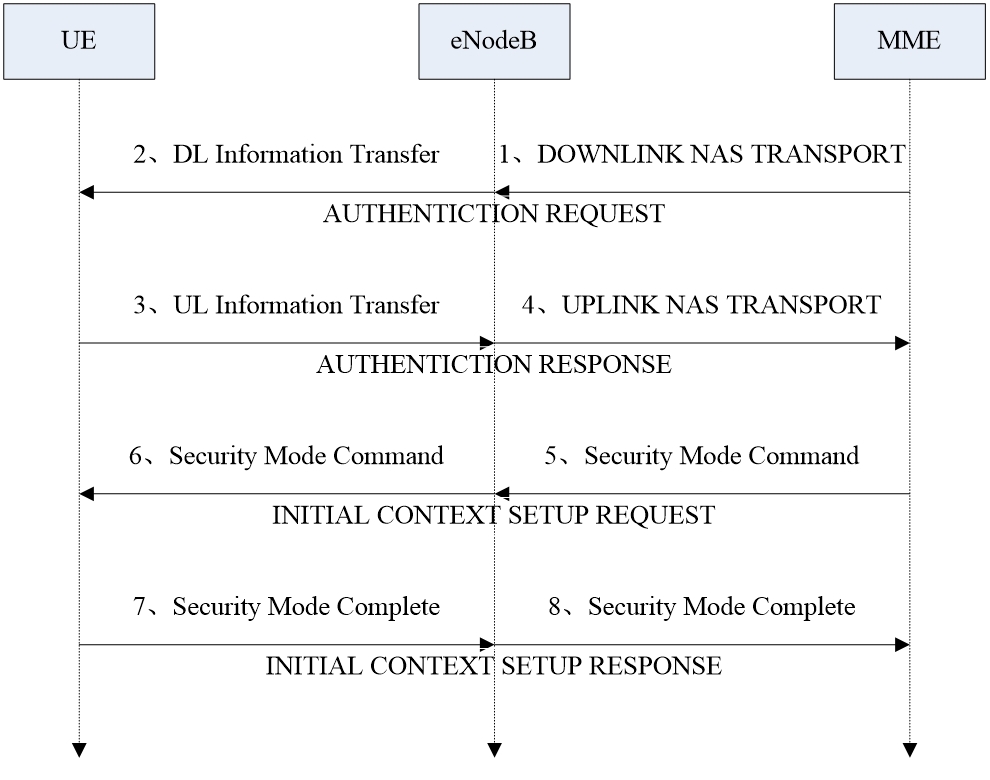

Figura 7: Proceso de señalización de autenticación

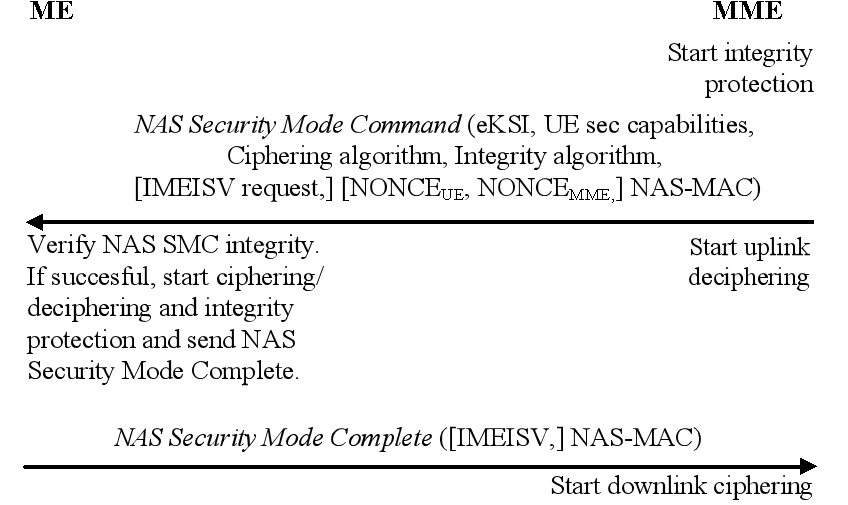

Figura 8: Proceso de señalización del modo seguro

Capa de aplicación

●Cuando los usuarios acceden, la autenticación de seguridad se implementa en la capa de aplicación para evitar el acceso ilegal de usuarios.

●Los datos del usuario pueden utilizar el mecanismo IPSEC para garantizar la seguridad de los datos del usuario.

●Cuando se descubre un problema durante la aplicación, se puede obligar al usuario que tiene el problema a desconectarse mediante la programación de operaciones como la desconexión forzada y la eliminación remota.

Seguridad de la red

●El sistema empresarial de la red privada puede conectarse a la red externa a través de un equipo de firewall para garantizar que la red privada esté protegida contra ataques externos.Al mismo tiempo, la topología interna de la red está protegida y oculta para evitar la exposición de la red y mantener la seguridad de la misma.

Hora de publicación: 25 de abril de 2024