Kiel alternativa komunika sistemo dum katastrofo,LTE privataj retojadopti malsamajn sekurecpolitikojn sur multoblaj niveloj por malhelpi kontraŭleĝajn uzantojn aliri aŭ ŝteli datumojn, kaj protekti la sekurecon de uzantsignalado kaj komercaj datumoj.

Fizika Tavolo

●Adoptu dediĉitajn frekvencbendojn por fizike izoli la aliron de ekipaĵo kun senlicenca frekvenca bando.

●Uzantoj uzasIWAVE taktika lte solvopoŝtelefonoj kaj UIM-kartoj por malhelpi kontraŭleĝan aliron al aparato.

Reta Tavolo

●La Milenage-algoritmo kaj kvin-opaj aŭtentikigparametroj estas uzitaj por atingi dudirektan konfirmon inter la UE kaj la reto.

Kiam terminalo aliras la reton, la reto aŭtentikigos la terminalon por malhelpi kontraŭleĝajn uzantojn aliri.Samtempe, la terminalo ankaŭ aŭtentigos la reton por malhelpi aliron al la phishing-reto.

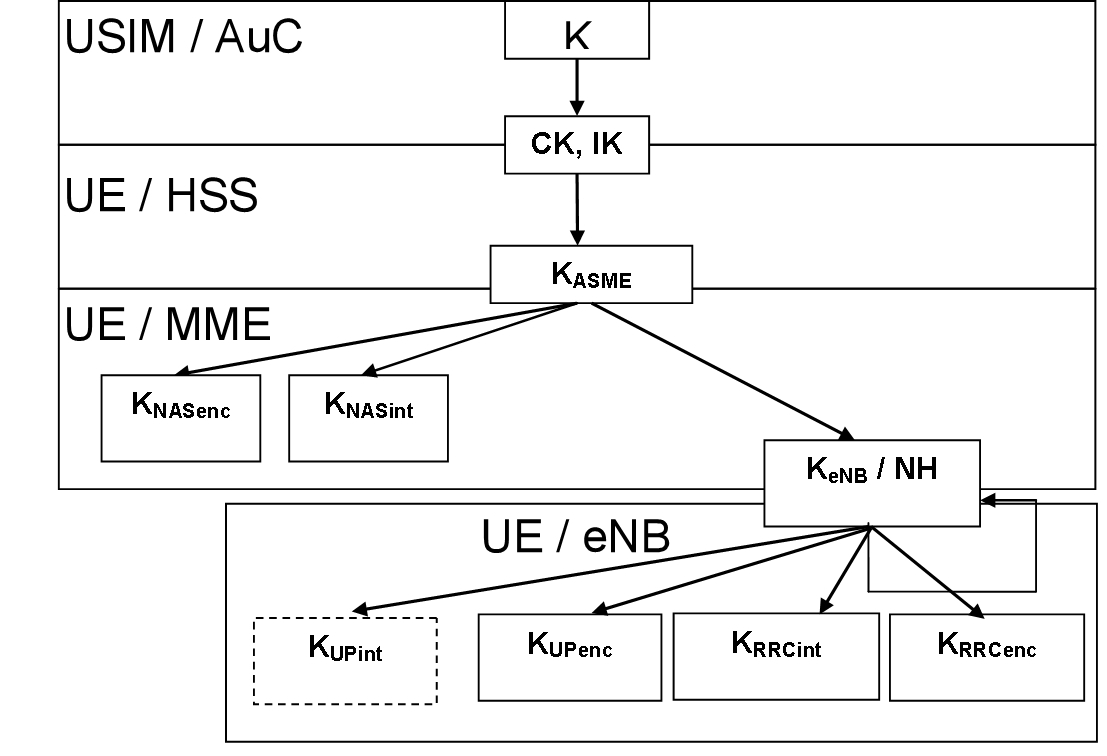

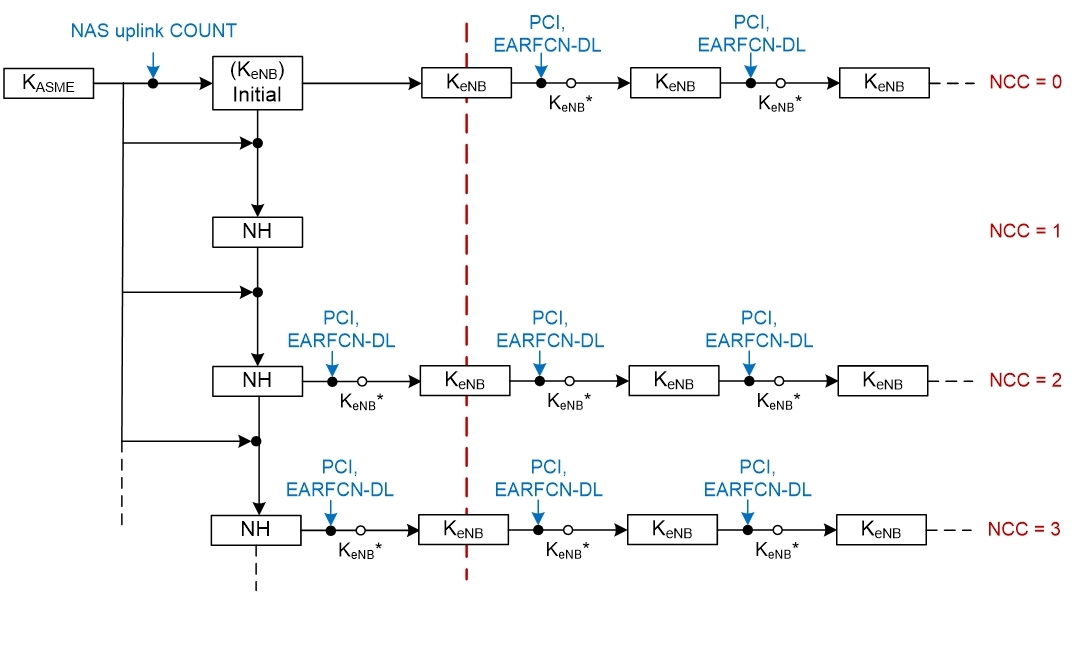

Figuro 1: Ŝlosila Generacia Algoritmo

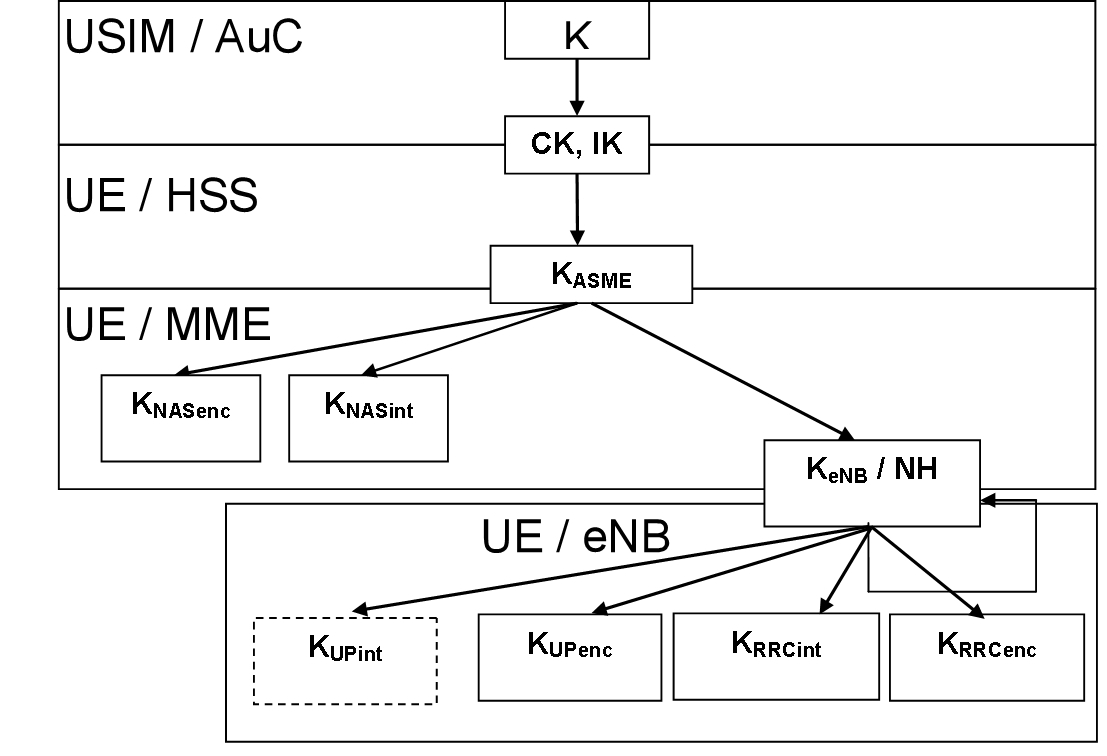

Figuro 2: Dependecoj de aŭtentigaj parametroj

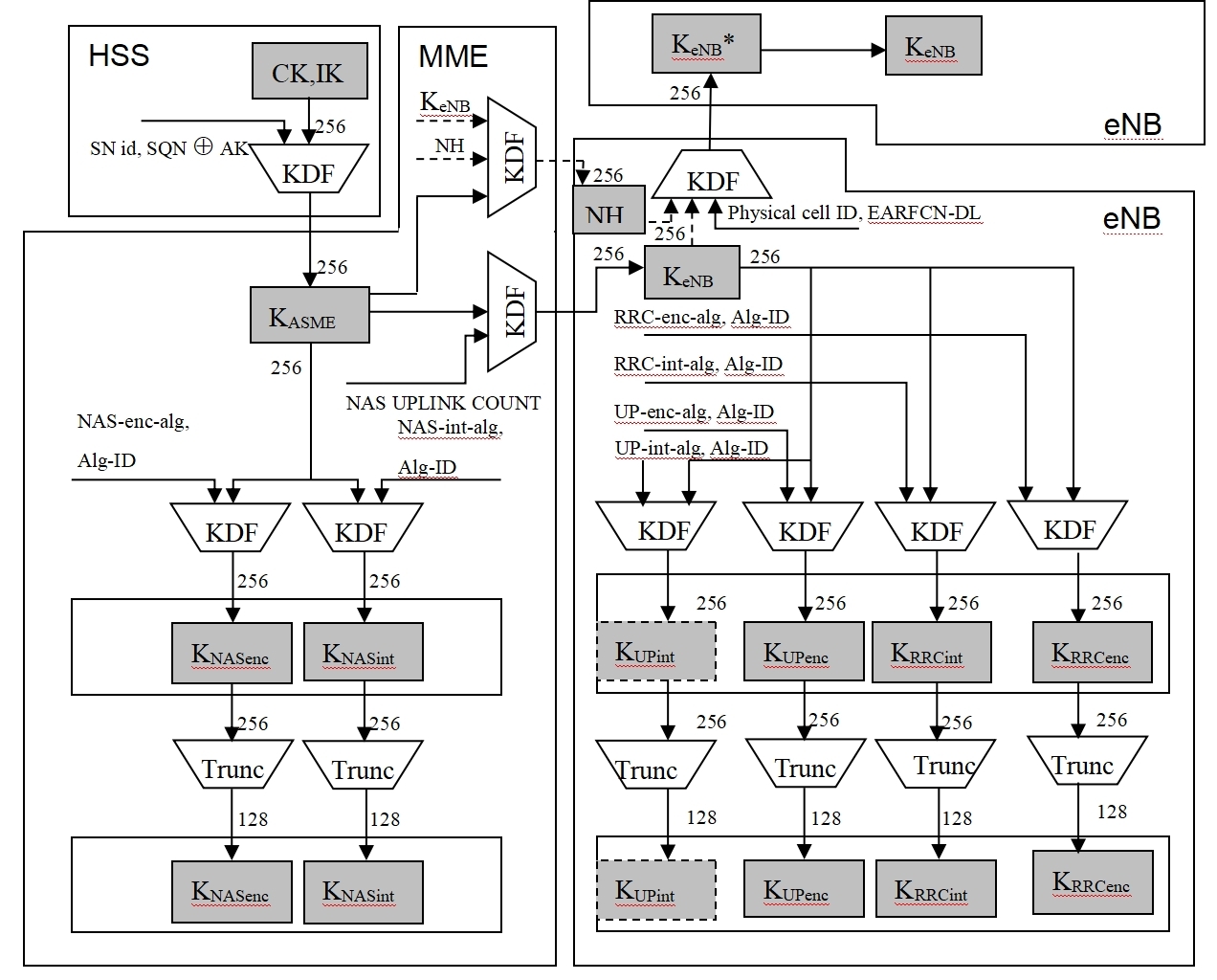

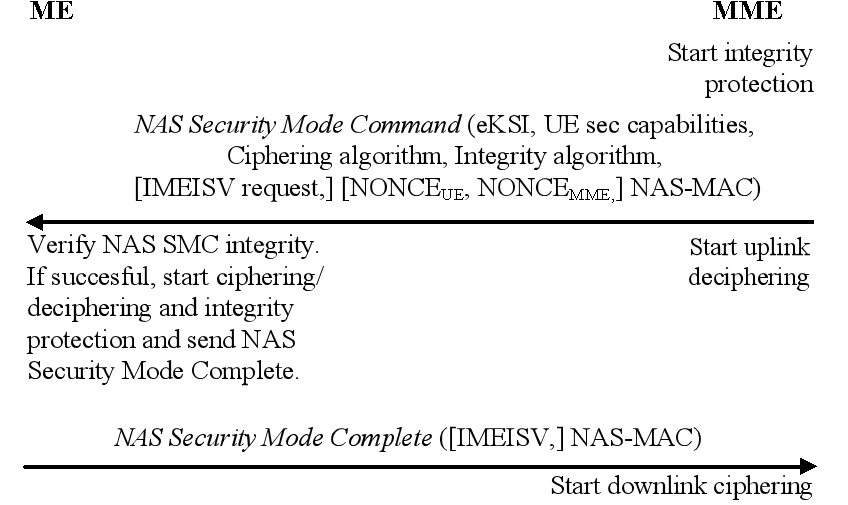

●Aera interfaco signalaj mesaĝoj subtenas integrecprotekton kaj ĉifradon, kaj datumoj de uzanto ankaŭ subtenas ĉifradon.La algoritmo de protekto de integreco kaj ĉifrado uzas 128-bitan ŝlosilon kaj havas altan sekurecan forton.La malsupra Figuro 3 montras la generacian procezon de aŭtentikig-rilataj parametroj, en kiuj HSS kaj MME estas ambaŭ internaj funkciaj moduloj de la taktika lte-reto.

Figuro 3: Genera procezo de privataj retaj aŭtentikigparametroj

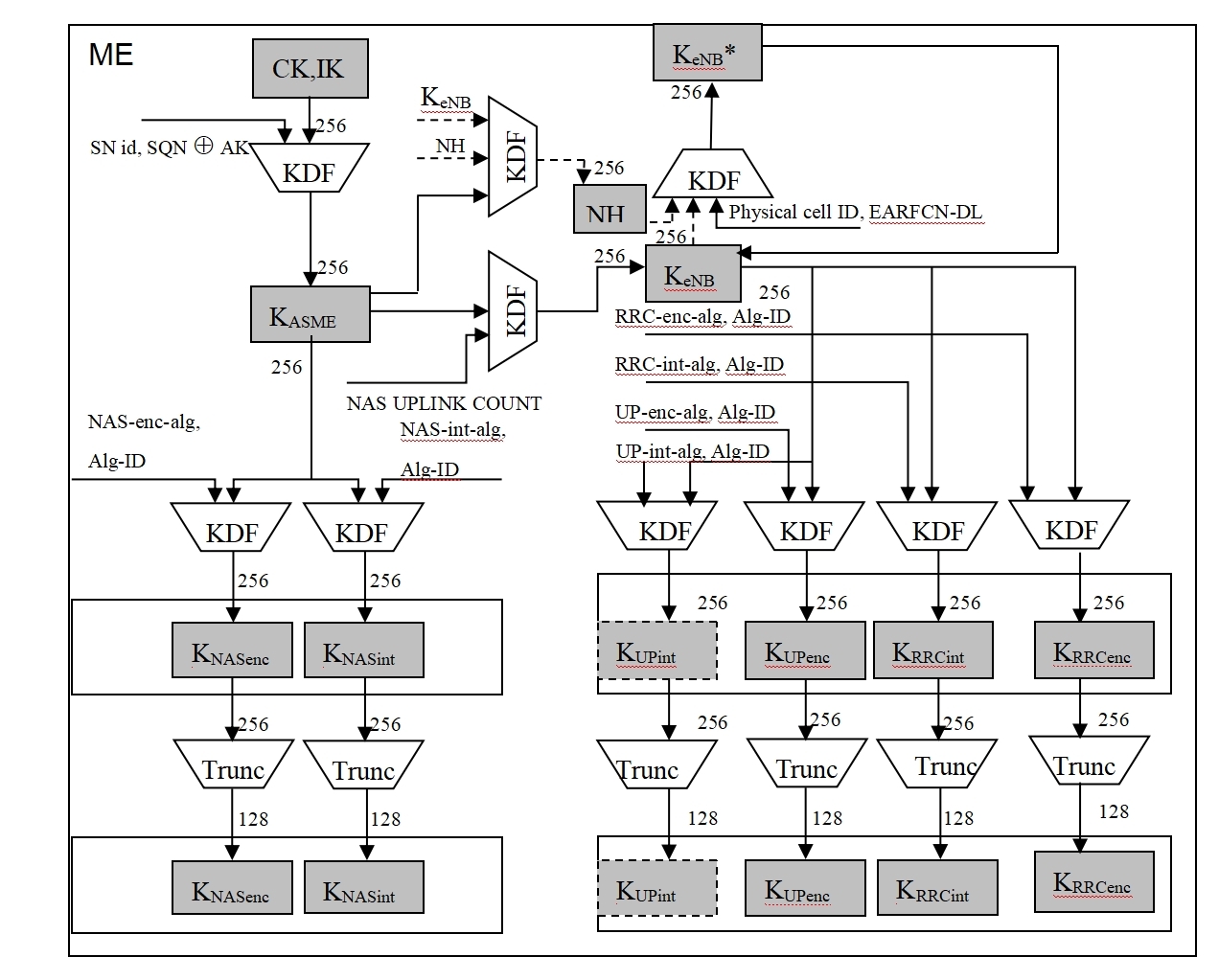

Bildo 4: Genera procezo de finaj aŭtentikigparametroj

●Kiam la4g lte sendrata datumterminalovagas, ŝaltas aŭ realiras inter eNodeB-oj, ĝi povas uzi la reaŭtentikigmekanismon por reaŭtentikigi kaj ĝisdatigi ŝlosilojn por certigi sekurecon dum poŝtelefona aliro.

Figuro 5: Ŝlosilo uzado dum ŝanĝado

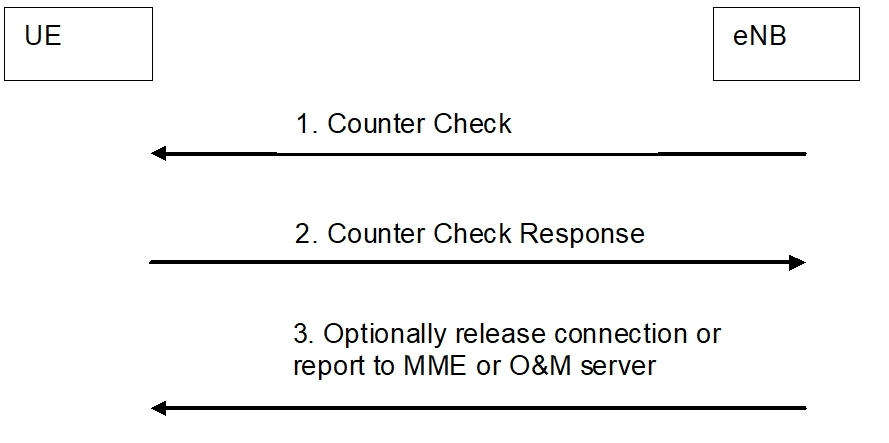

Figuro 6: Perioda aŭtentigo de terminaloj per eNB

●Aŭtentikiga signala procezo

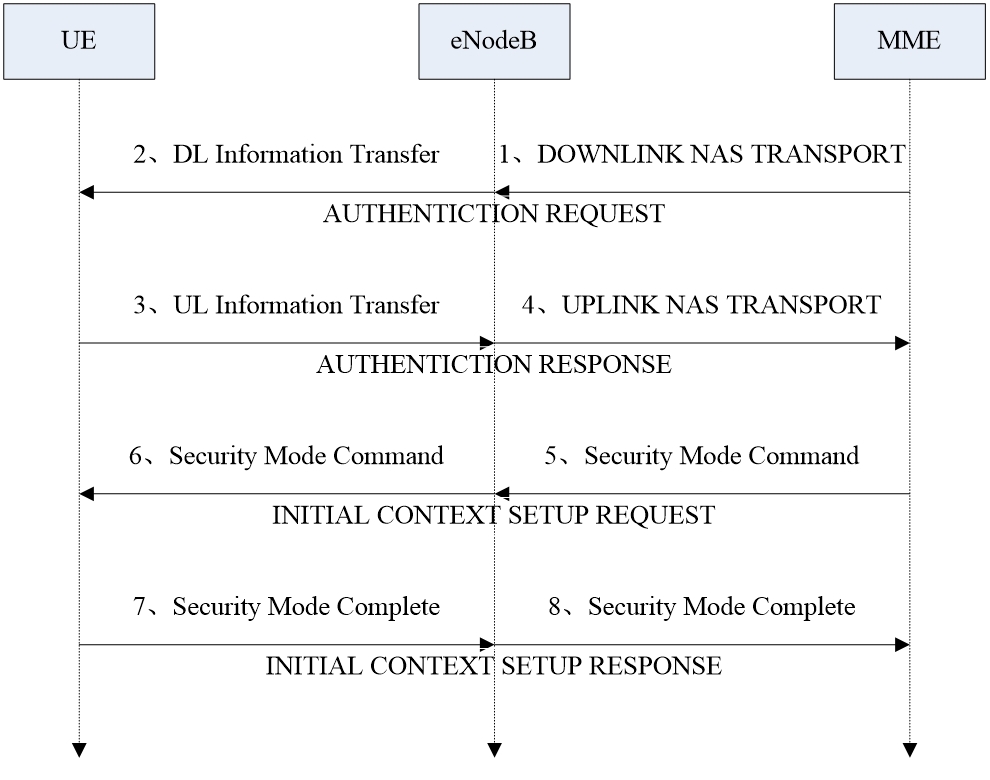

Aŭtentikigo estas postulata kiam la UE iniciatas vokon, estas vokita, kaj registras.Ĉifrado/protekto de integreco ankaŭ povas esti farita post aŭtentikigo estas kompletigita.La UE kalkulas RES (aŭtentikigrespondajn parametrojn en la SIM-karto), CK (ĉifrada ŝlosilo) kaj IK (integrecprotekta ŝlosilo) surbaze de la RAND sendita de la LTE privata reto, kaj skribas la novajn CK kaj IK en la SIM-karton.kaj resendu la RES al la privata reto LTE.Se la privata reto LTE opinias, ke la RES estas ĝusta, la aŭtentikiga procezo finiĝas.Post sukcesa aŭtentigo, la privata reto LTE decidas ĉu plenumi la sekurecan kontrolon.Se jes, ĝi estas ekigita de la privata reto LTE, kaj ĉifrado/integreca protekto estas efektivigita de la eNodeB.

Figuro 7: Aŭtentikiga signala procezo

Figuro 8: Sekura reĝimo signalanta procezo

Aplika Tavolo

●Kiam uzantoj aliras, sekureca konfirmo estas efektivigita ĉe la aplikaĵa tavolo por malhelpi kontraŭleĝan uzantaliron.

●Uzantdatenoj povas uzi la IPSEC-mekanismon por certigi uzantdatumsekurecon.

●Kiam problemo estas malkovrita dum aplikado, la uzanto kun la problemo povas esti devigita iri eksterrete planante operaciojn kiel malvola malkonekto kaj fora mortigo.

Reta Sekureco

●La privata reto komerca sistemo povas konektiĝi al la ekstera reto per fajroŝirmilo por certigi, ke la privata reto estas protektita kontraŭ eksteraj atakoj.Samtempe, la interna topologio de la reto estas ŝirmita kaj kaŝita por malhelpi retan eksponiĝon kaj konservi retan sekurecon.

Afiŝtempo: Apr-25-2024