Als alternatives Kommunikationssystem im KatastrophenfallPrivate LTE-NetzwerkeFühren Sie auf mehreren Ebenen unterschiedliche Sicherheitsrichtlinien ein, um zu verhindern, dass illegale Benutzer auf Daten zugreifen oder diese stehlen, und um die Sicherheit von Benutzersignalen und Geschäftsdaten zu schützen.

Physikalische Schicht

●Führen Sie dedizierte Frequenzbänder ein, um den Zugriff von Geräten mit nicht lizenzierten Frequenzbändern physisch zu isolieren.

●Benutzer verwendenIWAVE taktische LTE-LösungMobiltelefone und UIM-Karten, um illegalen Gerätezugriff zu verhindern.

Netzwerkschicht

●Der Milenage-Algorithmus und Fünf-Tupel-Authentifizierungsparameter werden verwendet, um eine bidirektionale Authentifizierung zwischen dem UE und dem Netzwerk zu erreichen.

Wenn ein Terminal auf das Netzwerk zugreift, authentifiziert das Netzwerk das Terminal, um den Zugriff illegaler Benutzer zu verhindern.Gleichzeitig authentifiziert das Terminal auch das Netzwerk, um den Zugriff auf das Phishing-Netzwerk zu verhindern.

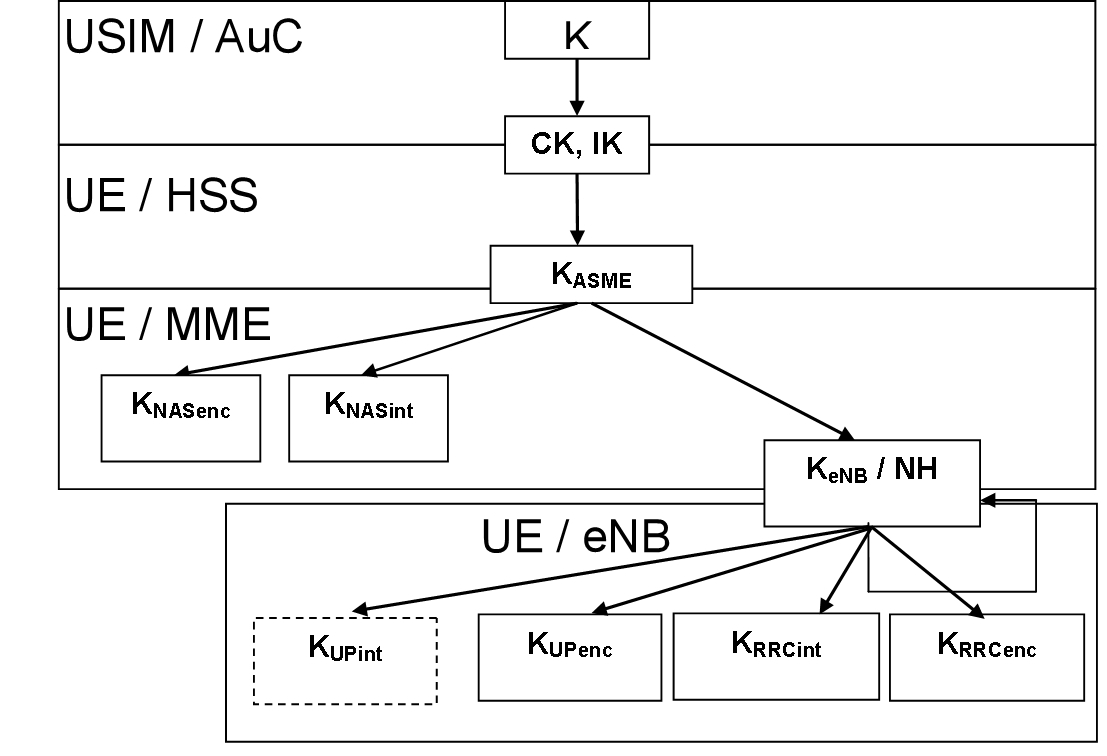

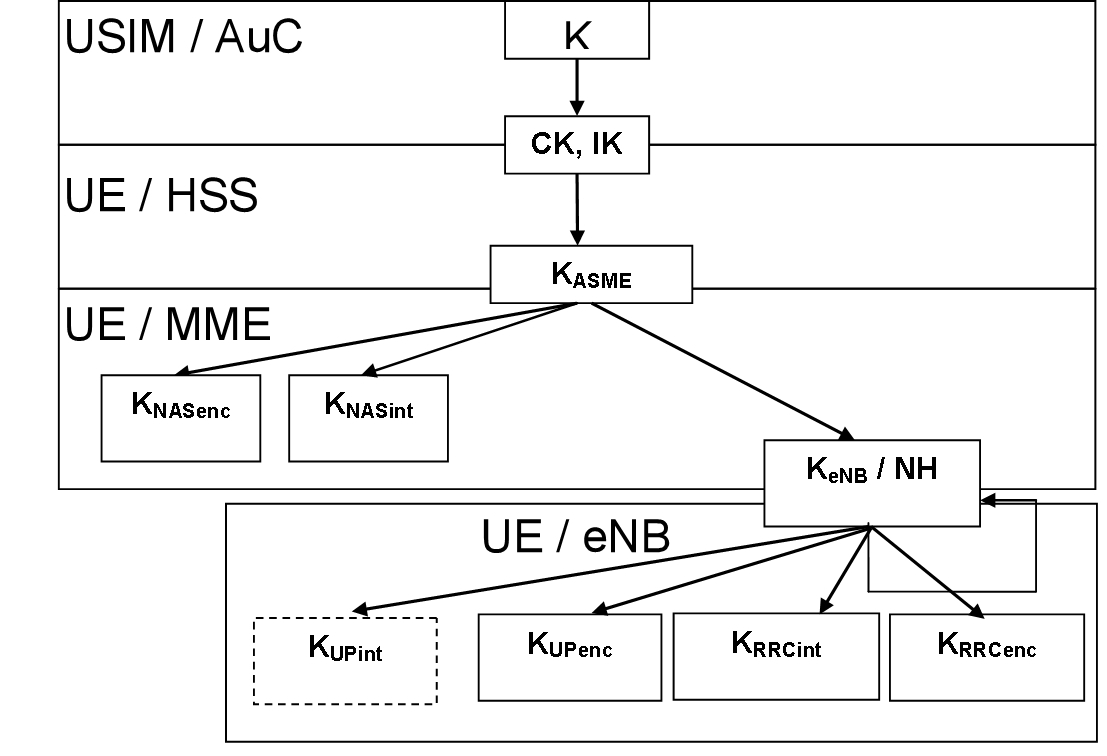

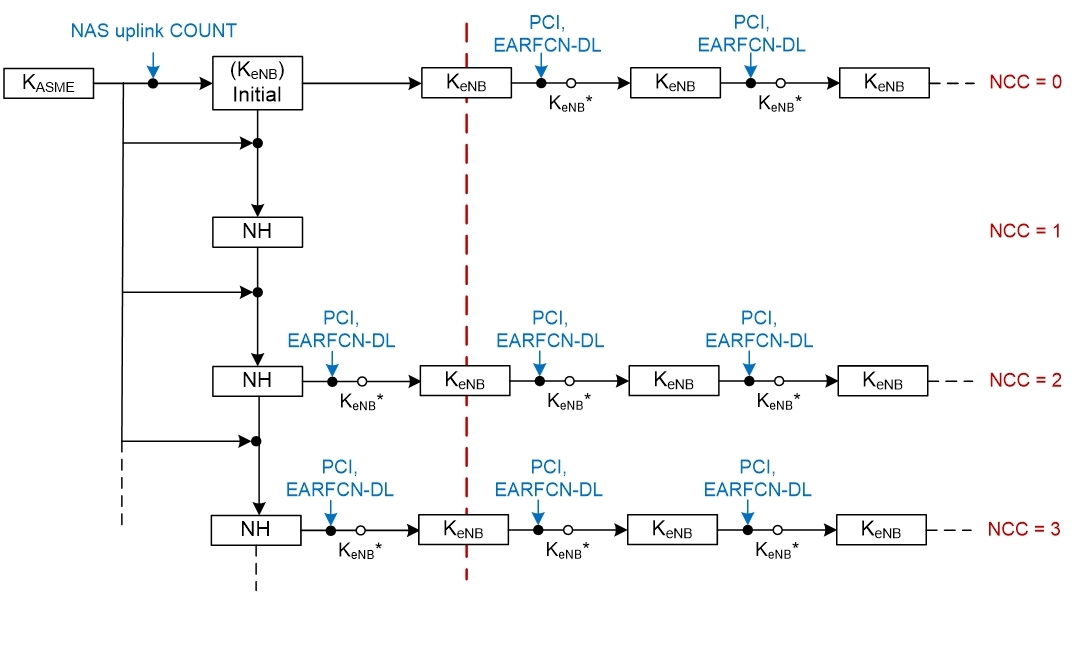

Abbildung 1: Algorithmus zur Schlüsselgenerierung

Abbildung 2: Abhängigkeiten der Authentifizierungsparameter

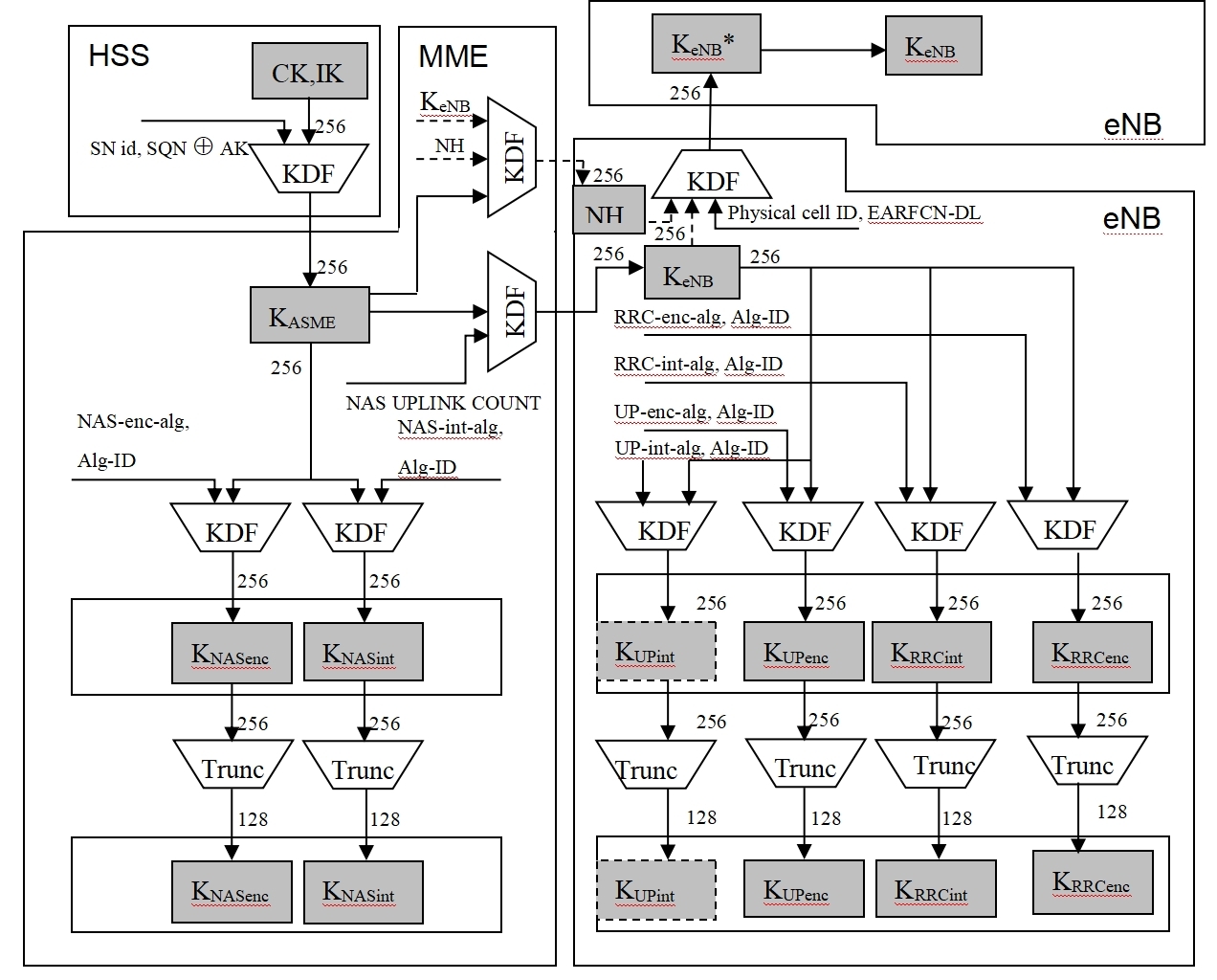

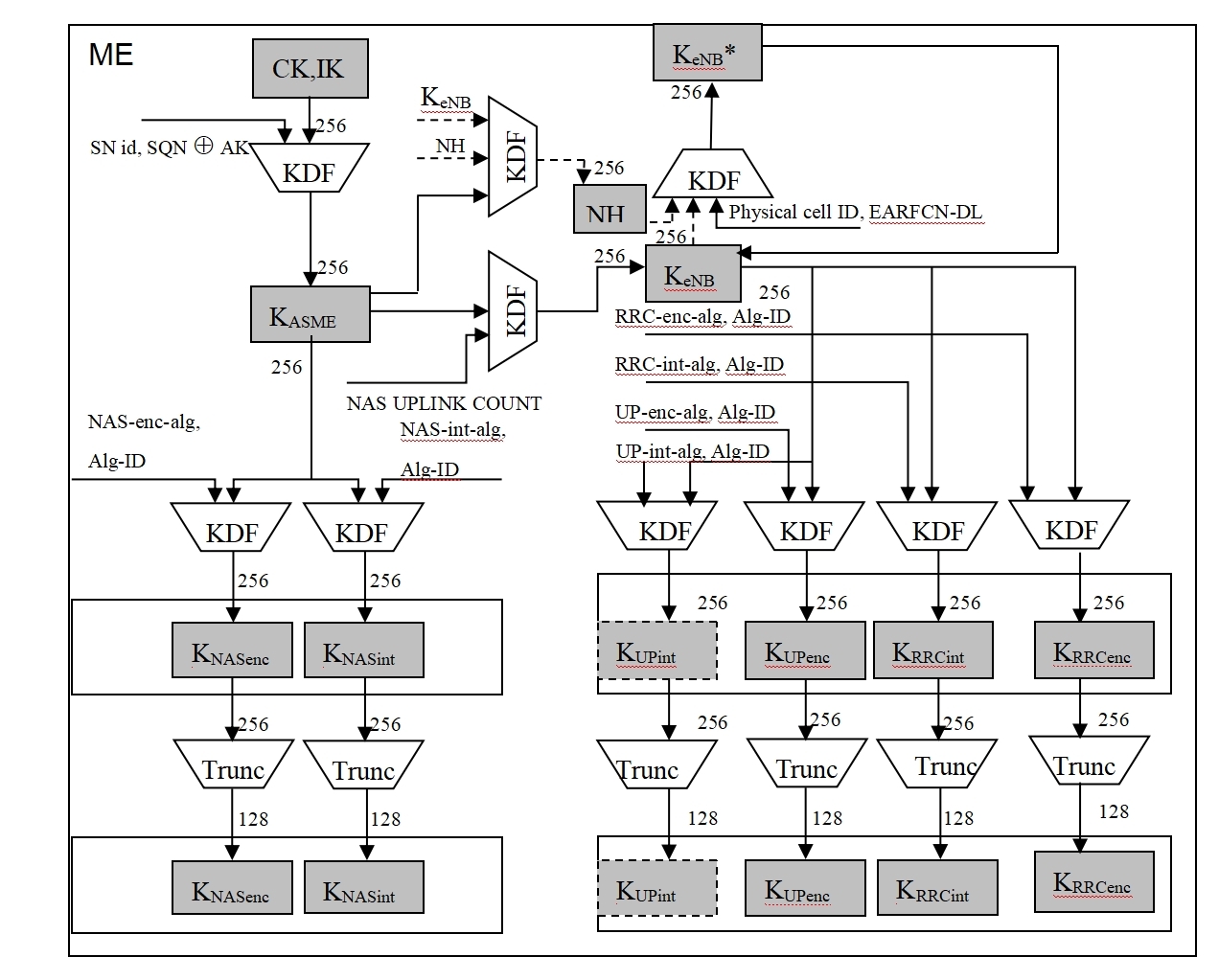

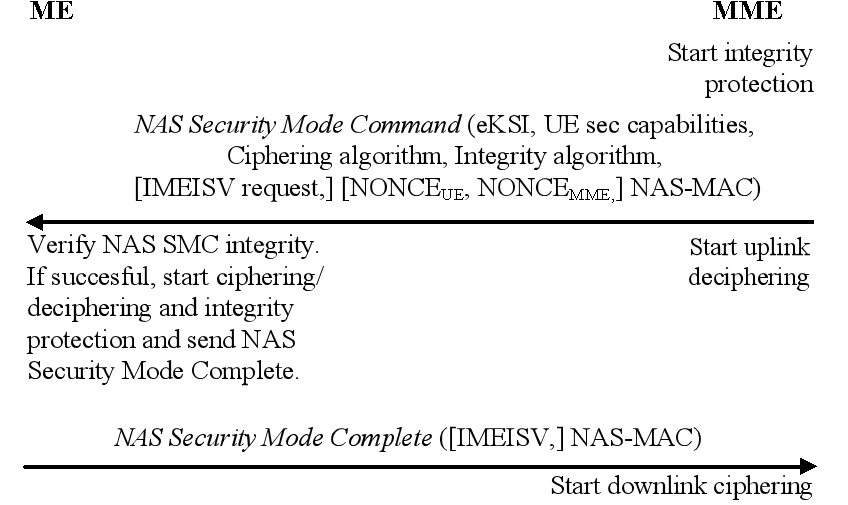

●Signalisierungsnachrichten der Luftschnittstelle unterstützen Integritätsschutz und Verschlüsselung, und Benutzerdaten unterstützen ebenfalls die Verschlüsselung.Der Integritäts- und Verschlüsselungsschutzalgorithmus verwendet einen Schlüssel mit einer Länge von 128 Bit und weist eine hohe Sicherheitsstärke auf.Die folgende Abbildung 3 zeigt den Generierungsprozess authentifizierungsbezogener Parameter, wobei HSS und MME beide interne Funktionsmodule des taktischen LTE-Netzwerks sind.

Abbildung 3: Generierungsprozess von Authentifizierungsparametern für private Netzwerke

Abbildung 4: Generierungsprozess der Terminalauthentifizierungsparameter

●Wenn das4G-LTE-Wireless-DatenterminalBeim Roaming, Wechseln oder erneuten Zugriff zwischen eNodeBs kann der Mechanismus zur erneuten Authentifizierung verwendet werden, um Schlüssel erneut zu authentifizieren und zu aktualisieren, um die Sicherheit beim mobilen Zugriff zu gewährleisten.

Abbildung 5: Tastenhandhabung beim Umschalten

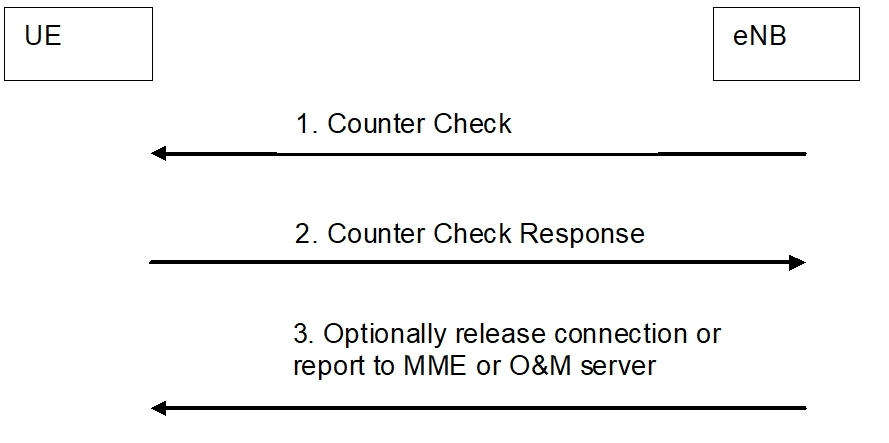

Abbildung 6: Periodische Authentifizierung von Terminals durch eNB

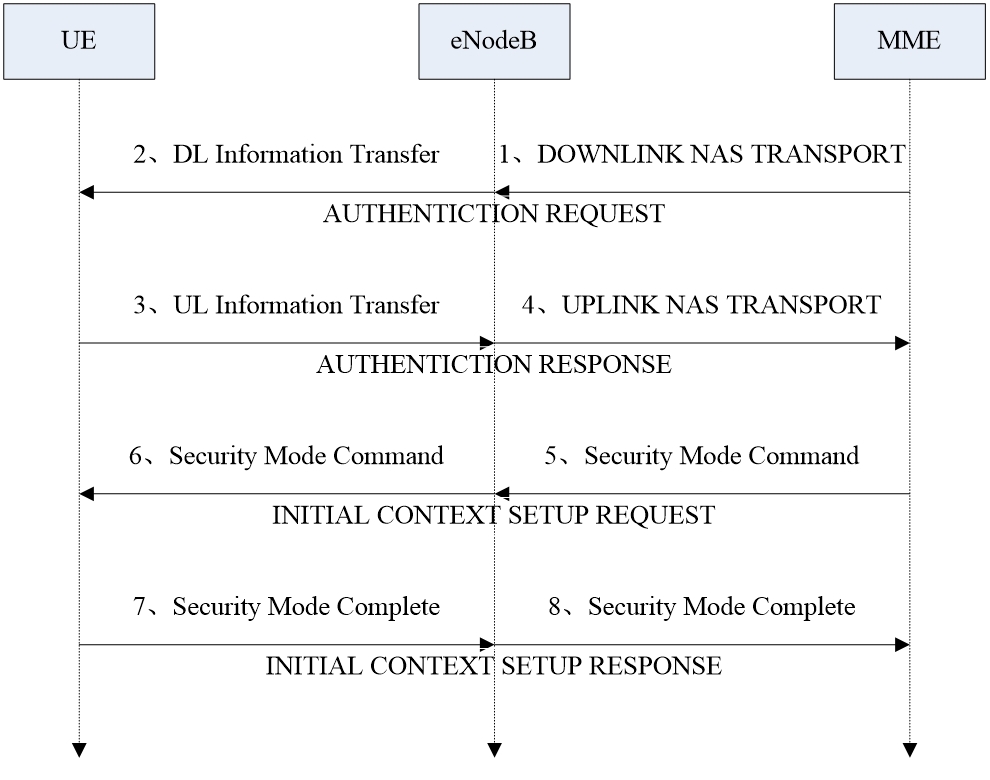

●Authentifizierungssignalisierungsprozess

Eine Authentifizierung ist erforderlich, wenn das UE einen Anruf initiiert, angerufen wird und sich registriert.Der Verschlüsselungs-/Integritätsschutz kann auch nach Abschluss der Authentifizierung durchgeführt werden.Das UE berechnet RES (Authentifizierungsantwortparameter in der SIM-Karte), CK (Verschlüsselungsschlüssel) und IK (Integritätsschutzschlüssel) basierend auf dem vom LTE-Privatnetzwerk gesendeten RAND und schreibt die neuen CK und IK in die SIM-Karte.und senden Sie das RES zurück an das private LTE-Netzwerk.Wenn das private LTE-Netzwerk die RES für korrekt hält, endet der Authentifizierungsprozess.Nach erfolgreicher Authentifizierung entscheidet das LTE-Privatnetzwerk, ob der Sicherheitskontrollprozess ausgeführt wird.Wenn ja, wird es vom privaten LTE-Netzwerk ausgelöst und der Verschlüsselungs-/Integritätsschutz wird vom eNodeB implementiert.

Abbildung 7: Authentifizierungssignalisierungsprozess

Abbildung 8: Signalisierungsprozess im abgesicherten Modus

Anwendungsschicht

●Beim Benutzerzugriff wird eine Sicherheitsauthentifizierung auf Anwendungsebene implementiert, um illegalen Benutzerzugriff zu verhindern.

●Benutzerdaten können den IPSEC-Mechanismus verwenden, um die Sicherheit der Benutzerdaten zu gewährleisten.

●Wenn während der Anwendung ein Problem entdeckt wird, kann der Benutzer mit dem Problem gezwungen werden, offline zu gehen, indem Vorgänge wie erzwungene Verbindungstrennung und Fernbeendigung geplant werden.

Netzwerksicherheit

●Das private Netzwerk-Geschäftssystem kann über Firewall-Geräte eine Verbindung zum externen Netzwerk herstellen, um sicherzustellen, dass das private Netzwerk vor externen Angriffen geschützt ist.Gleichzeitig wird die interne Topologie des Netzwerks abgeschirmt und verborgen, um eine Gefährdung des Netzwerks zu verhindern und die Netzwerksicherheit aufrechtzuerhalten.

Zeitpunkt der Veröffentlichung: 25. April 2024