দুর্যোগের সময় বিকল্প যোগাযোগ ব্যবস্থা হিসেবে,LTE ব্যক্তিগত নেটওয়ার্কঅবৈধ ব্যবহারকারীদের ডেটা অ্যাক্সেস বা চুরি করা থেকে বিরত রাখতে এবং ব্যবহারকারীর সিগন্যালিং এবং ব্যবসায়িক ডেটার নিরাপত্তা রক্ষা করতে একাধিক স্তরে বিভিন্ন নিরাপত্তা নীতি গ্রহণ করে।

পদার্থের স্তর

●লাইসেন্সবিহীন ফ্রিকোয়েন্সি ব্যান্ড সহ সরঞ্জামগুলির অ্যাক্সেসকে শারীরিকভাবে আলাদা করতে ডেডিকেটেড ফ্রিকোয়েন্সি ব্যান্ডগুলি গ্রহণ করুন।

●ব্যবহারকারীরা ব্যবহার করেনIWAVE কৌশলগত lte সমাধানঅবৈধ ডিভাইস অ্যাক্সেস প্রতিরোধ করতে মোবাইল ফোন এবং UIM কার্ড।

নেটওয়ার্ক স্তর

●মাইলেনেজ অ্যালগরিদম এবং পাঁচ-টুপল প্রমাণীকরণ পরামিতি UE এবং নেটওয়ার্কের মধ্যে দ্বি-মুখী প্রমাণীকরণ অর্জন করতে ব্যবহৃত হয়।

যখন একটি টার্মিনাল নেটওয়ার্ক অ্যাক্সেস করে, নেটওয়ার্ক অবৈধ ব্যবহারকারীদের অ্যাক্সেস থেকে বিরত রাখতে টার্মিনালটিকে প্রমাণীকরণ করবে।একই সময়ে, ফিশিং নেটওয়ার্কে অ্যাক্সেস রোধ করতে টার্মিনাল নেটওয়ার্কটিকে প্রমাণীকরণ করবে।

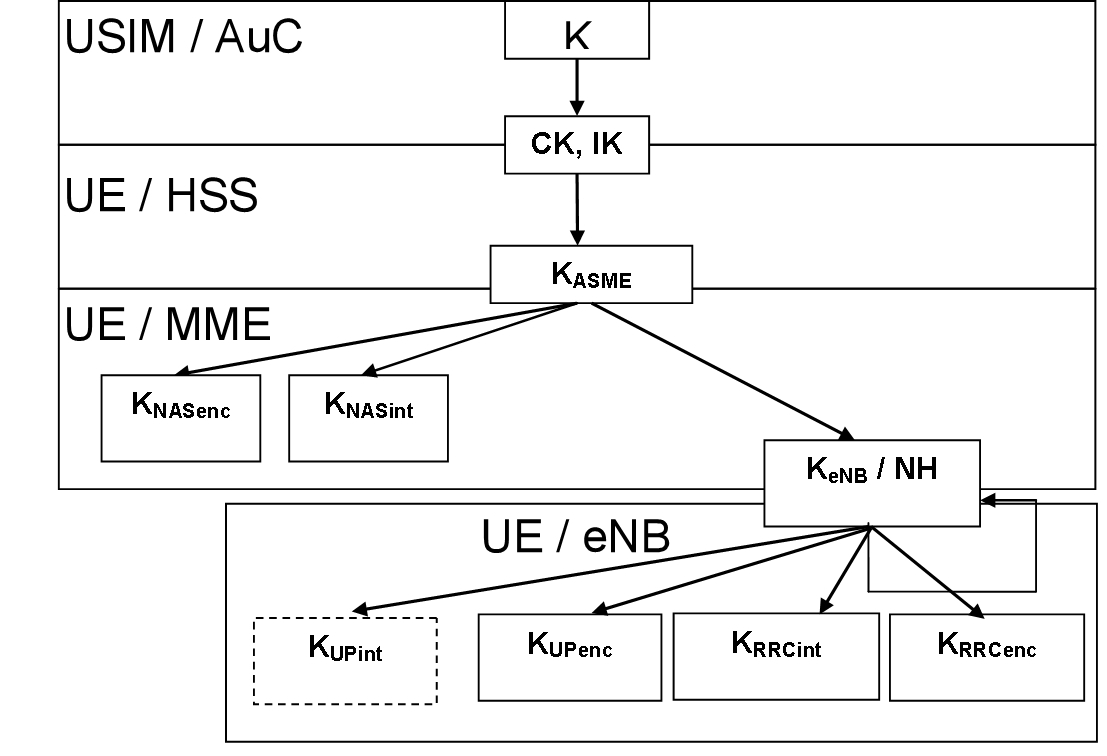

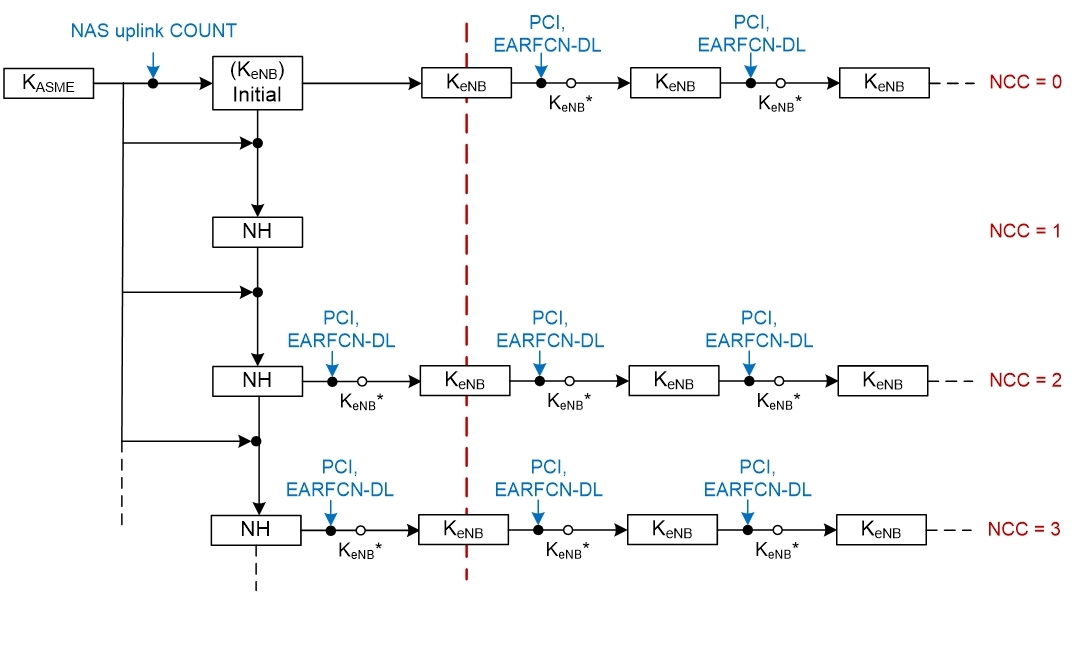

চিত্র 1: কী জেনারেশন অ্যালগরিদম

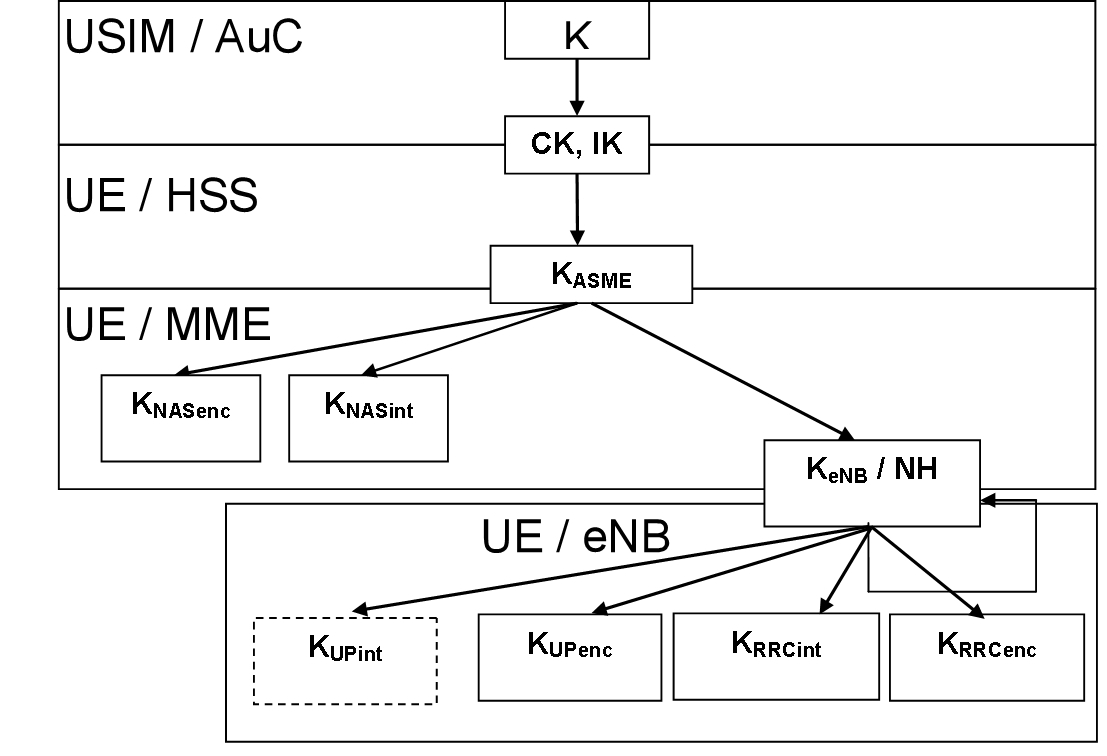

চিত্র 2: প্রমাণীকরণ পরামিতির নির্ভরতা

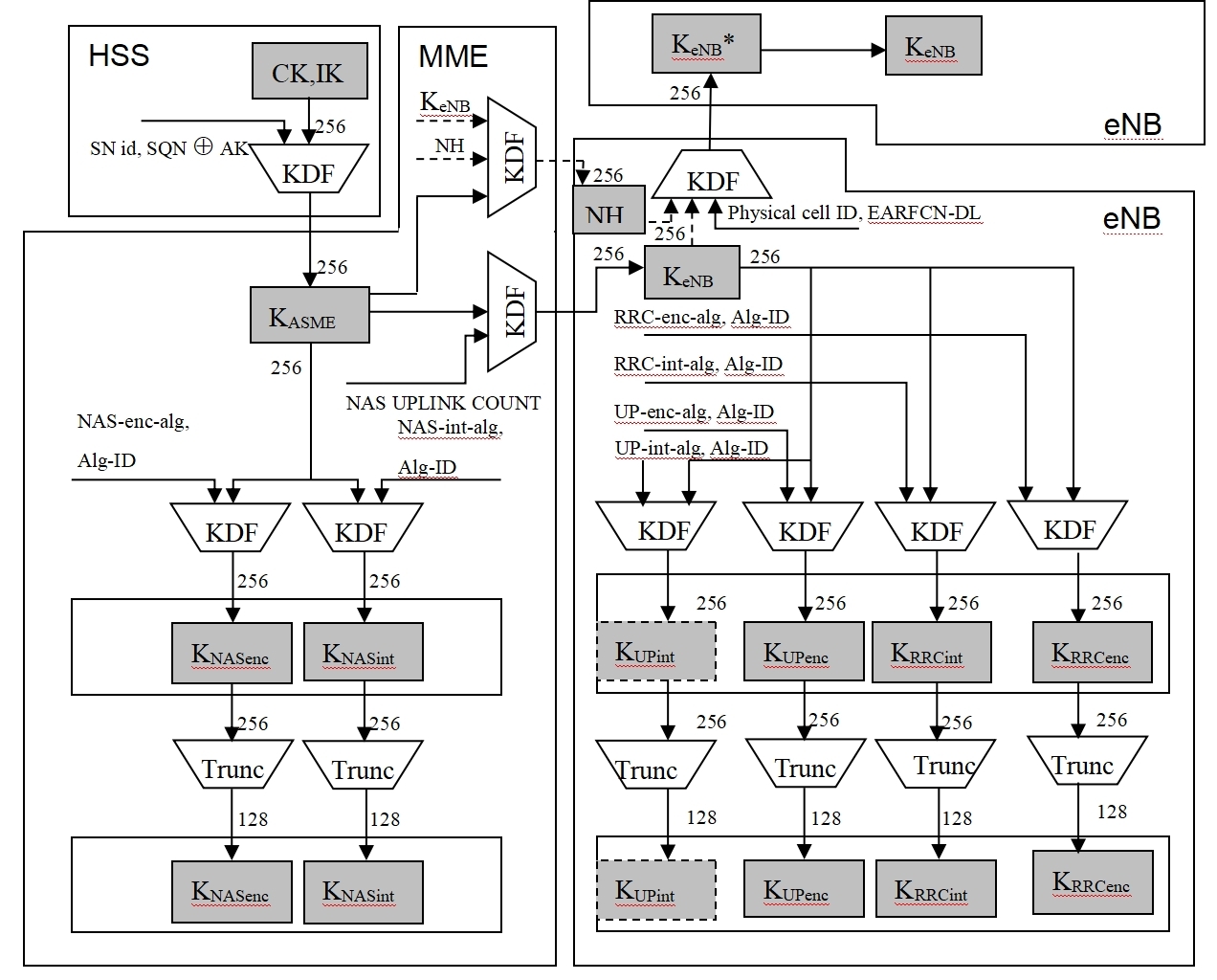

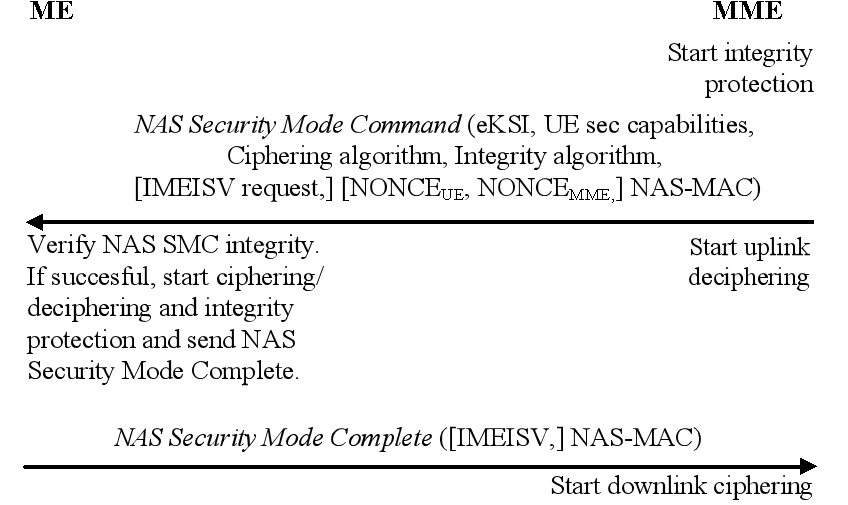

●এয়ার ইন্টারফেস সিগন্যালিং বার্তাগুলি অখণ্ডতা সুরক্ষা এবং এনক্রিপশন সমর্থন করে এবং ব্যবহারকারীর ডেটাও এনক্রিপশন সমর্থন করে।অখণ্ডতা এবং এনক্রিপশন সুরক্ষা অ্যালগরিদম একটি 128-বিট দৈর্ঘ্যের কী ব্যবহার করে এবং উচ্চ নিরাপত্তা শক্তি রয়েছে।নীচের চিত্র 3 প্রমাণীকরণ-সম্পর্কিত পরামিতিগুলির প্রজন্মের প্রক্রিয়া দেখায়, যেখানে HSS এবং MME উভয়ই কৌশলগত lte নেটওয়ার্কের অভ্যন্তরীণ কার্যকরী মডিউল।

চিত্র 3: ব্যক্তিগত নেটওয়ার্ক প্রমাণীকরণ পরামিতি তৈরির প্রক্রিয়া

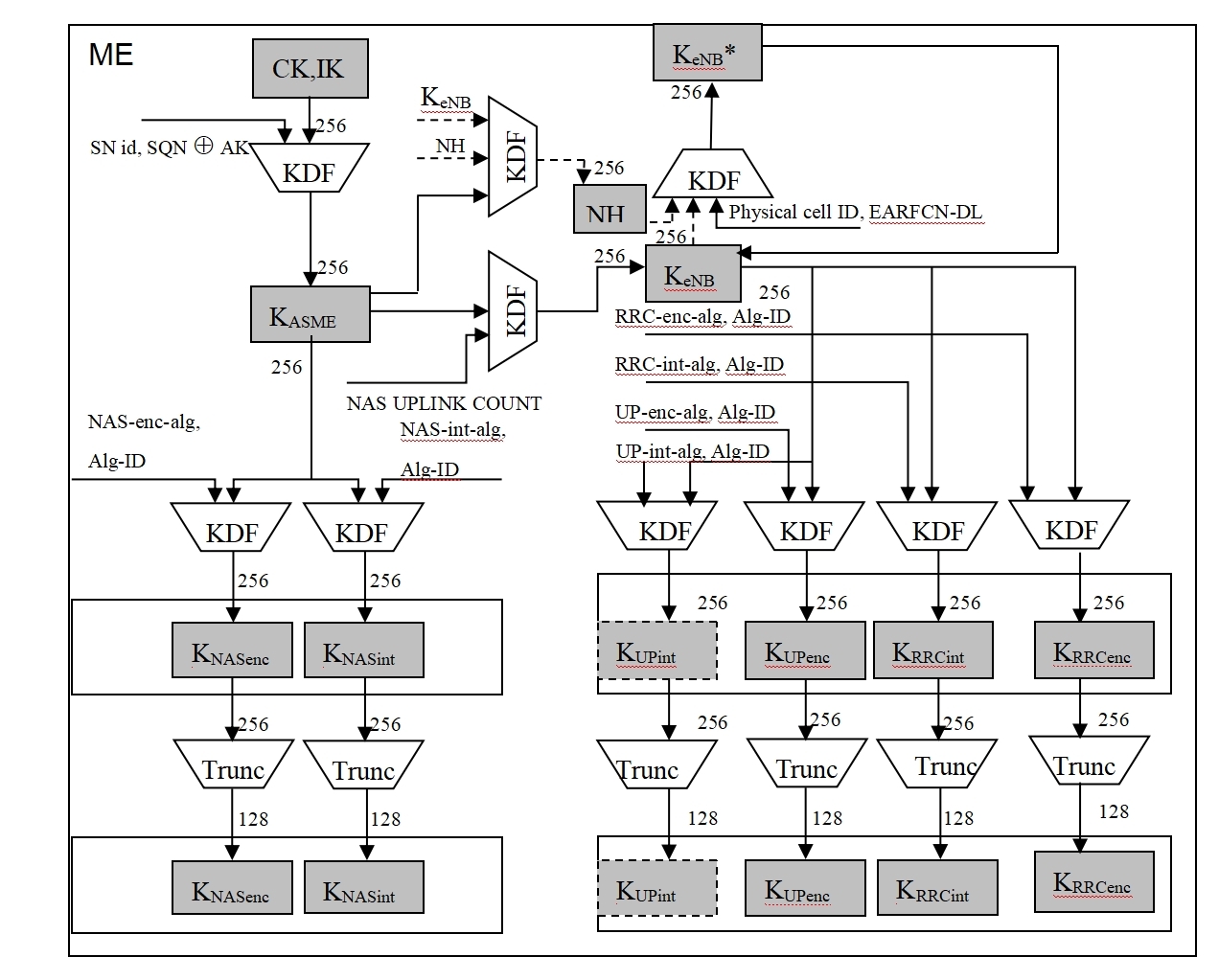

চিত্র 4: টার্মিনাল প্রমাণীকরণ পরামিতি তৈরির প্রক্রিয়া

●যখন4g lte বেতার ডেটা টার্মিনালeNodeB-এর মধ্যে রোম, সুইচ বা পুনঃ-অ্যাক্সেস, এটি মোবাইল অ্যাক্সেসের সময় নিরাপত্তা নিশ্চিত করতে পুনরায় প্রমাণীকরণ এবং কী আপডেট করতে পুনরায় প্রমাণীকরণ প্রক্রিয়া ব্যবহার করতে পারে।

চিত্র 5: স্যুইচ করার সময় কী হ্যান্ডলিং

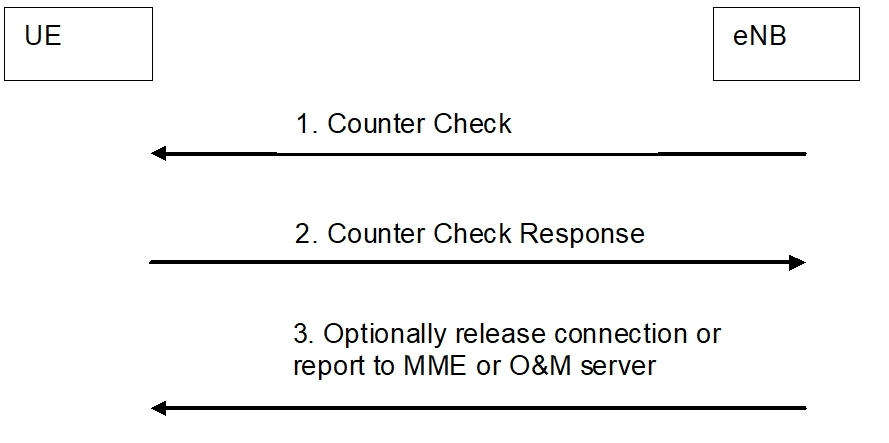

চিত্র 6: eNB দ্বারা টার্মিনালের পর্যায়ক্রমিক প্রমাণীকরণ

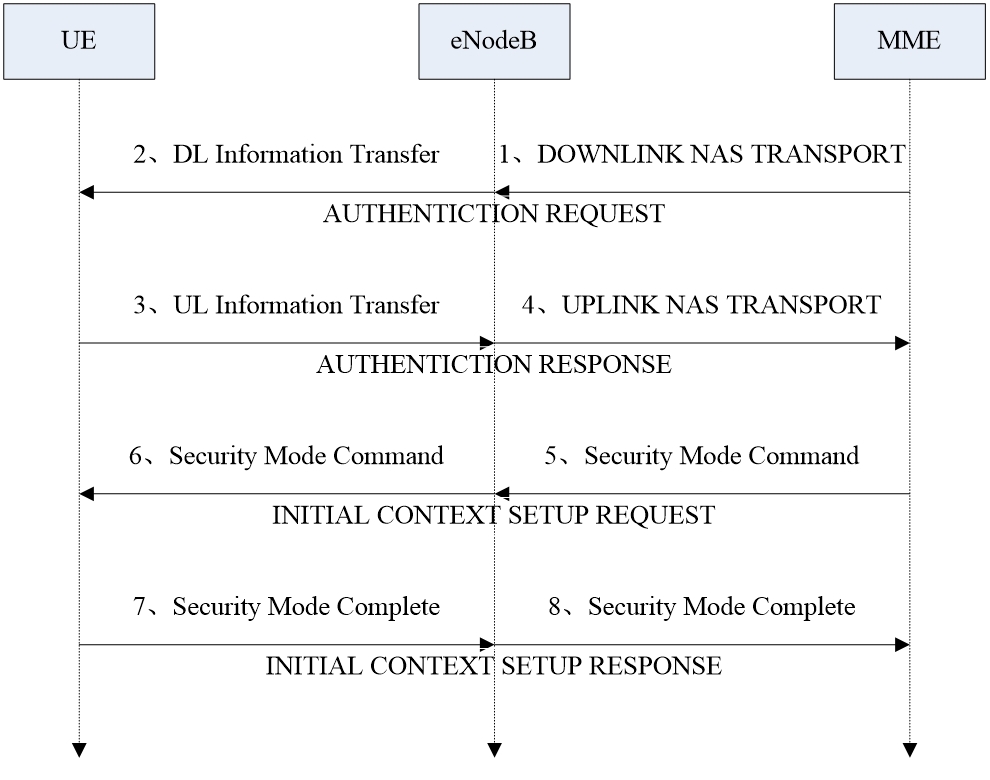

●প্রমাণীকরণ সংকেত প্রক্রিয়া

UE যখন একটি কল শুরু করে, কল করা হয় এবং নিবন্ধন করে তখন প্রমাণীকরণের প্রয়োজন হয়।প্রমাণীকরণ সম্পূর্ণ হওয়ার পরে এনক্রিপশন/অখণ্ডতা সুরক্ষাও সঞ্চালিত হতে পারে।LTE প্রাইভেট নেটওয়ার্ক দ্বারা প্রেরিত RAND-এর উপর ভিত্তি করে UE RES (সিম কার্ডে প্রমাণীকরণ প্রতিক্রিয়া পরামিতি), CK (এনক্রিপশন কী) এবং IK (অখণ্ড সুরক্ষা কী) গণনা করে এবং সিম কার্ডে নতুন CK এবং IK লিখে।এবং LTE প্রাইভেট নেটওয়ার্কে RES ফেরত পাঠান।যদি LTE প্রাইভেট নেটওয়ার্ক বিবেচনা করে যে RES সঠিক, প্রমাণীকরণ প্রক্রিয়া শেষ হয়।সফল প্রমাণীকরণের পর, এলটিই প্রাইভেট নেটওয়ার্ক নিরাপত্তা নিয়ন্ত্রণ প্রক্রিয়া চালানোর সিদ্ধান্ত নেয়।যদি হ্যাঁ, এটি LTE প্রাইভেট নেটওয়ার্ক দ্বারা ট্রিগার করা হয়, এবং এনক্রিপশন/অখণ্ডতা সুরক্ষা eNodeB দ্বারা প্রয়োগ করা হয়।

চিত্র 7: প্রমাণীকরণ সংকেত প্রক্রিয়া

চিত্র 8: নিরাপদ মোড সিগন্যালিং প্রক্রিয়া

আবেদন স্তর

●যখন ব্যবহারকারীরা অ্যাক্সেস করে, তখন অবৈধ ব্যবহারকারীর অ্যাক্সেস রোধ করতে অ্যাপ্লিকেশন স্তরে নিরাপত্তা প্রমাণীকরণ প্রয়োগ করা হয়।

●ব্যবহারকারীর ডেটা সুরক্ষা নিশ্চিত করতে ব্যবহারকারীর ডেটা IPSEC প্রক্রিয়া ব্যবহার করতে পারে।

●যখন অ্যাপ্লিকেশনের সময় একটি সমস্যা আবিষ্কৃত হয়, সমস্যাযুক্ত ব্যবহারকারীকে বাধ্যতামূলক সংযোগ বিচ্ছিন্ন করা এবং দূরবর্তী হত্যার মতো ক্রিয়াকলাপ নির্ধারণের মাধ্যমে অফলাইনে যেতে বাধ্য করা যেতে পারে।

নেটওয়ার্ক নিরাপত্তা

●প্রাইভেট নেটওয়ার্ক বিজনেস সিস্টেম ফায়ারওয়াল সরঞ্জামের মাধ্যমে বহিরাগত নেটওয়ার্কের সাথে সংযোগ করতে পারে যাতে প্রাইভেট নেটওয়ার্ক বহিরাগত আক্রমণ থেকে সুরক্ষিত থাকে।একই সময়ে, নেটওয়ার্কের অভ্যন্তরীণ টপোলজি নেটওয়ার্কের এক্সপোজার রোধ করতে এবং নেটওয়ার্ক সুরক্ষা বজায় রাখার জন্য সুরক্ষিত এবং লুকানো হয়।

পোস্টের সময়: এপ্রিল-25-2024